Bezpieczeństwo w środowisku wirtualnym

-

- Szymon Pomorski,

- 09.02.2009

Stale rośnie liczba wdrażanych projektów konsolidacji i wirtualizacji serwerów. Firmy już liczą znaczne oszczędności uzyskane z ograniczenia zakupów, serwisowania i zasilania nowych serwerów fizycznych. Jednak pośpiech i chęć osiągnięcia szybkich oszczędności czasami przysłaniają niezwykle istotną kwestię, jaką jest zapewnienie bezpieczeństwa systemom pracującym w środowiskach wirtualnych. Analitycy z firmy Gartner przewidują, że w bieżącym roku 60% produkcyjnych maszyn wirtualnych będzie mniej bezpieczne od ich fizycznych odpowiedników.

Stale rośnie liczba wdrażanych projektów konsolidacji i wirtualizacji serwerów. Firmy już liczą znaczne oszczędności uzyskane z ograniczenia zakupów, serwisowania i zasilania nowych serwerów fizycznych. Jednak pośpiech i chęć osiągnięcia szybkich oszczędności czasami przysłaniają niezwykle istotną kwestię, jaką jest zapewnienie bezpieczeństwa systemom pracującym w środowiskach wirtualnych. Analitycy z firmy Gartner przewidują, że w bieżącym roku 60% produkcyjnych maszyn wirtualnych będzie mniej bezpieczne od ich fizycznych odpowiedników.

Wirtualizacja jest obecnie technologią, która bardzo mocno zyskuje na znaczeniu w firmowych centrach danych, głównie ze względu na oferowane przez siebie korzyści. Choć jej początki sięgają lat 60. XX wieku i środowisk mainframe'owych, to dla środowisk opartych na procesorach x86 jest to technologia stosunkowo młoda i nieustannie rozwijana. Jednym z najważniejszych aspektów wirtualizacji, nad którym trwają obecnie intensywne prace, jest jej bezpieczeństwo. Ankiety przeprowadzone wśród firm wskazują, że wiele z nich zapomina o podobnie wysokim stopniu ryzyka zagrożeń dla środowisk wirtualnych i fizycznych. Jak długo maszyny wirtualne będą podłączone do fizycznej sieci, tak długo będą narażone na potencjalne ataki i złośliwe oprogramowanie. Chociaż do tej pory nie odnotowano spektakularnych ataków na wirtualne centra danych, wydaje się to tylko kwestią czasu, jeżeli weźmiemy pod uwagę tempo, w jakim wirtualizacja pochłania kolejne serwery fizyczne w serwerowniach. Ze względu na cechy charakterystyczne środowiska wirtualnego pojawiają się nowe wyzwania, którym sprostać muszą narzędzia bezpieczeństwa.

Nowe wyzwania w środowisku wirtualnym

VMsafe API

W odróżnieniu od zestawów serwerów fizycznych montowanych na stałe w szafach teleinformatycznych, środowisko złożone z serwerów wirtualnych jest bardzo dynamiczne i mobilne. Ponieważ serwery wirtualne to zasadniczo systemy operacyjne oraz działające na nich aplikacje w postaci pojedynczych plików, cechuje je duża mobilność. Serwery produkcyjne mogą być przenoszone, wymieniane i współdzielone jak zwykłe pliki mp3 w sieciach peer-to-peer. Maszyny wirtualne mogą być relokowane (VMotion, XenMotion) w obrębie puli serwerów hostujących, w zależności od zapotrzebowania na moc obliczeniową lub wymagań dotyczących poziomu niezawodności. Jednak oferowana mobilność, która przyczynia się do tak dużej popularności wirtualizacji, napotyka problemy w postaci tradycyjnych, statycznych systemów bezpieczeństwa. Mobilność serwerów w środowisku wirtualnym rodzi potrzebę stworzenia mobilnych narzędzi ochrony, które będą potrafiły przemieszczać się wraz z chronionymi przez nie maszynami wirtualnymi.

Tworząc środowisko serwerów wirtualnych na każdym z hostujących je serwerów fizycznych, dodana zostaje nowa warstwa - wirtualnej sieci. Rezydują w niej wirtualne adaptery oraz przełączniki sieciowe, za pomocą których można dokonywać segmentacji sieci. Każdy z wirtualnych przełączników może przekazywać ruch do poszczególnych serwerów wirtualnych istniejących w obrębie pojedynczej maszyny fizycznej, nie wychodząc na zewnątrz. Z perspektywy tradycyjnego urządzenia fizycznego, umieszczonego poza warstwą sieci wirtualnej, żaden rodzaj ruchu pomiędzy tymi serwerami nie będzie widoczny. To z kolei tworzy niemonitorowaną dziurę, która stanowi zagrożenie dla bezpieczeństwa maszyn wirtualnych. O ile tradycyjne metody gwarantowania bezpieczeństwa, takie jak sprzętowe zapory ogniowe czy systemy IPS/IDS, zapewniały pewien poziom ochrony w środowisku fizycznym, o tyle w środowisku wirtualnym nie są one w stanie sprostać temu zadaniu.

Ponieważ środowisko wirtualne działa, wykorzystując fizyczne serwery hostujące (zwane hypervisorami), stanowią one łakomy cel potencjalnych ataków, określanych jako hyperjacking. Atak taki polega na przejęciu kontroli nad hypervisorem i wszystkimi hostowanymi przez niego maszynami wirtualnymi. Wprawdzie do tej pory nie doszło do żadnych poważnych ataków na warstwę hypervisora, ale eksperci ds. bezpieczeństwa ostrzegają, że może to być kierunek docelowy dla tych, którzy trudnią się pisaniem złośliwego kodu. Jedną z podstawowych metod zapewnienia bezpieczeństwa dla hypervisora jest przestrzeganie dyscypliny patchowania oraz ograniczenie praw dostępu.

Nie lada wyzwaniem, któremu należy sprostać w środowisku wirtualnym, jest łatwość tworzenia nowych serwerów wirtualnych. Często powstają one z już istniejących obrazów, które nie zostały w porę zaktualizowane lub "załatane". Takie maszyny wirtualne mogą mieć luki w bezpieczeństwie i mogą zostać łatwo zarażone złośliwym oprogramowaniem lub przejęte przez włamywacza. Przejęta maszyna staje się z kolei doskonałym przyczółkiem do ataków na kolejne maszyny wirtualne wewnątrz środowiska. Dlatego zapewnienie odpowiedniego narzędzia do sprawnego przeprowadzenia aktualizacji i instalacji poprawek na serwerach wirtualnych powinno być nieodłącznym elementem polityki bezpieczeństwa. W celu utrzymania bezpiecznej konfiguracji w środowisku wirtualnym, organizacje potrzebują sprawnych mechanizmów logowania i śledzenia zmian dokonywanych w konfiguracjach środowiska wirtualnego.

Statyczny modelbezpieczeństwa

Konwencjonalne zapory ogniowe, systemy IPS/IDS i inne fizyczne urządzenia bezpieczeństwa umiejscawiane są pomiędzy światem zewnętrznym a serwerami hypervisorów. Zapewniają one pewien poziom zabezpieczeń przed zagrożeniami płynącymi ze świata zewnętrznego. Nie dają jednak wglądu w środowisko wirtualne, narażając je tym samym na ataki z wewnątrz, takie jak exploity, obecność obcych maszyn wirtualnych VM, ataki typu DoS. Poprzez dodanie segmentacji sieci VLAN możliwe jest przeroutowanie wewnętrznego ruchu pomiędzy wirtualnymi maszynami do zewnętrznych, fizycznych urządzeń bezpieczeństwa, takich jak zapory ogniowe lub systemy IPS. Zwiększa to poziom bezpieczeństwa wewnętrznego między maszynami wirtualnymi. W przypadku dużego środowiska, takie rozwiązanie cechuje się jednak narzuceniem opóźnień transmisyjnych, znacznym skomplikowaniem topologii sieciowej i trudnościami w zarządzaniu.

W środowiskach statycznych adres IP serwera często jest utożsamiany z serwerem pełniącym określone funkcje. Na tej podstawie są zwykle tworzone listy kontroli dostępu. W przypadku dodania wirtualizacji i cechującej ją mobilności, takie statyczne powiązania tracą rację bytu. Wirtualny serwer może być przeniesiony do innej podsieci lub w wyniku migracji dostać inny niż dotychczasowy adres IP. Sytuacja taka wymaga bieżących zmian w konfiguracji fizycznej zapory ogniowej. Statyczne urządzenie, które ma chronić elementy środowiska dynamicznego, z pewnością przysporzy kłopotów.

Idąc dalej, na systemach operacyjnych wirtualnych maszyn produkcyjnych można zainstalować oprogramowanie IPS lub antywirusowe, oferując tym samym ochronę z poziomu poszczególnych maszyn. W takim rozwiązaniu oprogramowanie bezpieczeństwa będzie konkurować z aplikacjami produkcyjnymi o zasoby sprzętowe serwera fizycznego, takie jak pamięć operacyjna czy cykle procesora. Zatem zastosowanie tego rozwiązania dla większej liczby serwerów wirtualnych odbije się znacznym spadkiem wydajności działania serwera hostującego. Dodatkowym problemem, pojawiającym się w dużym środowisku, jest utrzymanie poprawnej konfiguracji dla wszystkich używanych systemów.

Zwirtualizowana warstwa bezpieczeństwa

Przełącznik Montego HyperSwitch w wirtualnym środowisku

Pierwszy to wirtualna maszyna bezpieczeństwa, tzw. virtual appliance, mogąca pełnić rolę zapory ogniowej, systemu IDS/IPS lub UTM dla wirtualnego środowiska produkcyjnego. Wszystkie hostowane maszyny wirtualne mogą być dla niej widoczne, może również przepływać przez nią cały ruch sieciowy. Zamiast instalować oprogramowanie antywirusowe na wszystkich serwerach fizycznych i obciążać tym samym ich zasoby, wystarczy zainstalować je tylko raz na platformie wirtualnej. Zalety takiego rozwiązania to przede wszystkim pojedynczy punkt ochrony dla wszystkich systemów, łatwość zarządzania i administracji, a także możliwość przemieszczania się w ramach puli zasobów instancji virtual appliances razem z ochranianymi przez nie maszynami wirtualnymi. Oczywiście, taki appliance także konkuruje o zasoby obliczeniowe serwera hostującego z systemami produkcyjnymi, ale w porównaniu z rozwiązaniem opartym na instalacji narzędzi bezpieczeństwa na każdej maszynie wirtualnej, jest metodą znacznie mniej obciążającą zasoby. Virtual appliance nie zabezpiecza jednak samego hypervisora przed zewnętrznymi zagrożeniami, ponieważ nie ma wglądu w przepływ ruchu, który do niego dociera z zewnątrz. Widzi on tylko to, co zostaje przekazane do maszyn wirtualnych.

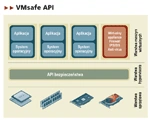

Drugi model polega na dodaniu wtyczki (plug-in) bezpieczeństwa do hypervisora z wykorzystaniem jego API (Application Programming Interface). Taka warstwa bezpieczeństwa ma zdolność przechwytywania strumienia sieciowego, pamięci operacyjnej oraz procesora. Z pozycji odizolowanej, na zewnątrz systemu operacyjnego, oprogramowanie bezpieczeństwa może monitorować i modyfikować przepływające dane pod kątem potencjalnych zagrożeń. Poprzez zapewnienie widoczności zasobów pamięci, procesora oraz ruchu sieciowego na poziomie hypervisora, możliwa będzie neutralizacja złośliwego oprogramowania, zanim trafi ono do systemu operacyjnego maszyn wirtualnych. Idąc dalej, w przyszłości będzie możliwa interakcja z układami bezpieczeństwa umieszczanymi w najnowszych serwerach - Trusted Platform Modules (TPM).

Inicjatywą w zakresie wirtualnego bezpieczeństwa wykazał się największy rynkowy gracz - VMware. Pod nazwą VMsafe firma udostępniła producentom rozwiązań bezpieczeństwa interfejs API, dając tym samym możliwość tworzenia narzędzi dedykowanych do ochrony środowisk wirtualnych. Bez tego interfejsu zewnętrzni producenci antywirusów, firewalli i innych zabezpieczeń pozostawali oddzieleni od warstwy hypervisora i nie mieli wglądu we wszystko, co dzieje się w środowisku wirtualnym. Firma VMware nawiązała współpracę z czołowymi dostawcami rozwiązań ochronnych dla systemów teleinformatycznych (m.in. Symantec, McAfee, IBM Internet Security, EMC RSA, CheckPoint, F5 Network, Imperva, Trend Micro). Inicjatywa została ogłoszona oficjalnie w ubiegłym roku na konferencji VMworld Europe.

Ponadto, VMware utworzył portal internetowy o nazwie Virtual Appliance Marketplace, na którym udostępnia wiele przetestowanych narzędzi ochrony, powstałych w wyniku kooperacji. Nad podobnym rozwiązaniem pracuje również firma Microsoft, ale nie jest jeszcze znany termin premiery jej platformy bezpieczeństwa.