Bezpieczeństwo Bluetooth

- 07.07.2008

Obecnie większość osób odpowiedzialnych za bezpieczeństwo koncentruje swoje wysiłki na tworzeniu analiz ryzyka, zabezpieczeniu sieci LAN i WLAN, budowaniu systemów SIEM (Security Information and Event Management) czy innych dużych projektach. Tymczasem otoczeni jesteśmy dziesiątkami urządzeń wyposażonych w technologię, która - choć niepozorna i trochę zapomniana - w dalszym ciągu stanowi potencjalne źródło niebezpieczeństwa. To Bluetooth.

Obecnie większość osób odpowiedzialnych za bezpieczeństwo koncentruje swoje wysiłki na tworzeniu analiz ryzyka, zabezpieczeniu sieci LAN i WLAN, budowaniu systemów SIEM (Security Information and Event Management) czy innych dużych projektach. Tymczasem otoczeni jesteśmy dziesiątkami urządzeń wyposażonych w technologię, która - choć niepozorna i trochę zapomniana - w dalszym ciągu stanowi potencjalne źródło niebezpieczeństwa. To Bluetooth.

Wydaje się, że Bluetooth odszedł już w niebyt. Mimo to, liczba osób, która jest mocno "zintegrowana" z tą technologią, skutecznie temu stwierdzeniu zaprzecza. Błędność twierdzenia o końcu Bluetootha potwierdzają także analizy prowadzone przez IDC. Dlatego też zróbmy krótki przegląd zagrożeń, jakie może nieść ta skądinąd użyteczna technologia.

Mimo że nie pojawił się do tej pory kod złośliwy, który rozprzestrzeniając się przez Bluetootha spowodowałby kataklizm, to wcale nie znaczy, że nigdy nie powstanie - zadziałajmy więc proaktywnie! Już dawno przecież stworzono robaka o wdzięcznej nazwie Cabir (na telefony z systemem Symbian S60 2nd), który nie czynił żadnych szkód, ale znakomicie rozprzestrzeniał się przez Bluetooth, no i udowodnił, że problem nie jest wyimaginowany.

Z karabinu aż na kilometr

Mając dobrą antenę kierunkową, możemy zwiększyć zasięg Bluetooth nawet do kilometra. Przykładem takiego Proof of Concept jest "karabin" zbudowany przez Johna Heringa (Flexilis).

No to jak jest z tym bezpieczeństwem?

Typowy proces nawiązywania komunikacji

- Tryb 1 - tutaj nie ma zaimplementowanych żadnych mechanizmów bezpieczeństwa. Możliwe jest zatem ustanowienie połączenia z dowolnym urządzeniem. Pod żadnym pozorem tryb ten nie powinien być stosowany.

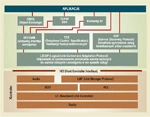

- Tryb 2 - zabezpieczenia występują na poziomie aplikacji. Urządzenia pracujące w tym trybie wykorzystują uwierzytelnienie i autoryzację w warstwie L2CAP (Logical Link Control and Adaptation Protocol) i wyższych (patrz rysunek "Architektura Bluetooth"). Zatem z punktu widzenia urządzenia nie ma większej różnicy w porównaniu z trybem 1.

- Tryb 3 - zabezpieczenia już na poziomie urządzenia. Mechanizmami bezpieczeństwa zostaje objęte każde połączenie w fazie jego nawiązywania. Dzieje się to na poziomie warstwy LMP (Link Manager Protocol). Możliwe jest przeprowadzenie uwierzytelniania, po którym generowane są klucze wykorzystywane do ustanowienia szyfrowanego kanału komunikacji. To czyni tryb 3 najbezpieczniejszym z całej trójki.

Architektura Bluetooth

Architektura Bluetootha, z punktu widzenia bezpieczeństwa ma swoje ograniczenia. Mówiliśmy, że stosowane jest uwierzytelnianie - ale tylko uwierzytelnianie urządzenia, a nie użytkownika. Jeżeli zatem zależy nam na uwierzytelnieniu użytkownika, to będziemy musieli skorzystać z mechanizmów udostępnianych przez warstwę aplikacyjną. Kolejny mankament dotyczy autoryzacji - nie istnieje żaden mechanizm, który pozwalałby na autoryzację do poszczególnych usług. Innym problemem jest także wymuszanie czy też ograniczanie kierunku, w którym możliwa jest komunikacja. Mechanizmy bezpieczeństwa działają tylko w momencie ustanawiania połączenia. Potem dane mogą już swobodnie płynąć w obydwu kierunkach. Specjaliści załamują także ręce nad słabością szyfru E0 - niskopoziomowego szyfru stosowanego do zapewnienia poufności komunikacji. Szyfr ten w teorii wykorzystuje klucze o długości 128 bitów, ale testy dowiodły, że w rzeczywistości efektywna siła szyfrowania oscyluje w granicach 84 bitów. Co więcej, jeżeli E0 znalazłby się poza systemem Bluetooth, jego efektywna siła szyfrowania spadłaby nawet do 39 bitów.

Atak wizytówką i wyciąganie kontaktów

Projekt BlueMaho - platforma do przeprowadzania testów bezpieczeństwa Bluetooth

Jednym z pierwszych historycznie ataków był BlueJacking. Nie stosuje on co prawda żadnych luk samego protokołu, ale jego funkcjonalną cechę - umiejętność przesyłania wizytówek (vCard). BlueJacking jest wykorzystywany nie tylko w niecnych celach. W taki właśnie sposób rozsyłane są np. informatory na konferencjach. Podczas tegorocznych targów Mobile World Congress 2008 w Barcelonie właśnie dzięki takiemu "atakowi" dziennikarze mogli otrzymywać komunikaty prasowe wprost na swoje komórki.

Inne ataki możemy podzielić na takie, które wymierzone są w różne sfery funkcjonowania. Zacznijmy od najbardziej "prymitywnych" ataków, które mają na celu odcięcie nas od usług, a więc ataków DoS. Ponieważ urządzenia wyposażone są najczęściej w baterie jako podstawowe źródło zasilania, ataki DoS ukierunkowane są na ich szybkie wyczerpanie.

Ataki te mogą także być przeprowadzane podobnie do dobrze znanych z sieci ethernetowych ataków typu Ping of death. Jednym z nich jest BlueSmack, który polega na wysłaniu bluetoothowego pinga (z poziomu warstwy L2CAP) o zmodyfikowanej wielkości pakietu do innego urządzenia. Odpowiednio duży pakiet potrafi spowodować przepełnienie bufora i "wywrócenie się" atakowanego sprzętu. Innym rodzajem ataku typu DoS jest BlueStab.