Jak silne może być uwierzytelnianie?

-

- Patryk Królikowski,

- 08.10.2007

Jedną z największych bolączek specjalistów bezpieczeństwa w działach IT jest dobranie sposobu weryfikacji tożsamości użytkownika. Z jednej strony chodzi o to, aby podszycie się pod niego nie było proste, a co za tym idzie wykorzystane mechanizmy zabezpieczające były odpowiednio skomplikowane. Z drugiej, rozwiązanie - bez względu na swoją złożoność - nie powinno zbytnio utrudniać życia użytkownikowi.

Jedną z największych bolączek specjalistów bezpieczeństwa w działach IT jest dobranie sposobu weryfikacji tożsamości użytkownika. Z jednej strony chodzi o to, aby podszycie się pod niego nie było proste, a co za tym idzie wykorzystane mechanizmy zabezpieczające były odpowiednio skomplikowane. Z drugiej, rozwiązanie - bez względu na swoją złożoność - nie powinno zbytnio utrudniać życia użytkownikowi.

Jedna z metod wykorzystania haseł graficznych polega na prezentowaniu użytkownikowi zestawów twarzy: na początku całej procedury przedstawiane są losowo wybrane z bazy twarze, których ten będzie musiał się nauczyć. Powyżej: tryb nauki rozpoznawania twarzy w systemie Passfaces Web Access.

Na rozgrzewkę - terminologia

Na początek małe wyjaśnienie. W rozmowach na temat systemów zabezpieczeń i kontroli dostępu dość często mylone są dwa pojęcia: uwierzytelnianie i autoryzacja. Wynika to być może z podobieństwa tych dwóch słów w języku angielskim - odpowiednio "authentication" i "authorization". O ile brzmienie w "oryginale" jest podobne, o tyle znaczeniowo nie jest to samo. Uwierzytelnianie to weryfikacja tego, czy poświadczenia użyte przez użytkownika (np. nazwa użytkownika i hasło) zgadzają się z poświadczeniami, które posiada w swojej bazie system, do którego użytkownik próbuje uzyskać dostęp. Autoryzacja natomiast jest krokiem następnym, a więc ustaleniem, czy na podstawie przesłanych i zweryfikowanych poświadczeń użytkownikowi przysługuje prawo dostania się do określonego zasobu. Warto wspomnieć o jeszcze jednym terminie, który jest nieodłącznym towarzyszem uwierzytelniania - "identyfikacji", określającym ustalenie unikatowego znaku rozpoznawczego dla danego użytkownika.

W teorii uwierzytelniania od dawna wymienia się trzy podstawowe czynniki, na podstawie których możliwe jest uwierzytelnianie użytkownika:

- Coś, co użytkownik wie.

- Coś, co posiada.

- To, kim jest.

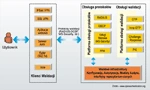

Szkielet uprawomocnienia wg OATH

Rozwiązania uwierzytelniające można następnie podzielić na takie, które oferują niski, średni lub wysoki poziom bezpieczeństwa. Przyporządkowanie określonej grupie zależy od wielu warunków, jak np. poziom złożoności zastosowanych algorytmów, sposób przechowywania danych, których uzyskanie umożliwia obejście/złamanie zabezpieczeń, sposób komunikowania się poszczególnych elementów pomiędzy sobą itp.

Wreszcie, technologie uwierzytelniające można podzielić na biorące pod uwagę jeden lub wiele czynników w procesie weryfikacji użytkownika, czyli odpowiednio tzw. single-factor oraz multi-factor authentication. Uwierzytelnianie jednoczynnikowe odchodzi już do lamusa. Sztandarowym przykładem są tutaj statyczne hasła, które aby sprostać choć minimalnym kryteriom bezpieczeństwa, muszą być odpowiednio skomplikowane i często zmieniane. Z tego powodu hasła przestają być lubiane zarówno przez administratorów, jak i użytkowników. Sama myśl o konieczności zapamiętania coraz to bardziej wymyślnych kombinacji znaków powoduje wysypkę. Dlatego też normą stają się systemy wykorzystujące co najmniej dwa czynniki podczas "badania" tożsamości użytkownika. Wszystko to jednak tylko teoria. Spójrzmy więc nad czym w tej chwili głowią się naukowcy i producenci oraz z jakich rozwiązań możemy - lub w niedalekiej przyszłości będziemy mogli - korzystać.

Utwardzanie haseł

Przykłady tokenów - RSA SecurID 700 (po lewej), Vasco Digipass (w środku), Alladin E-Token NG-OTP (po prawej)

Pierwszy opiera się na zbudowanej z pomocą użytkownika liście pytań i powiązanych z nimi odpowiedzi. Jest on bardzo prosty i niezbyt bezpieczny (użytkownicy mają tendencję do wybierania oczywistych pytań i oczywistych odpowiedzi), choć istnieją oczywiście bardzo złożone systemy bazujące na KBA oraz wykorzystujące inne mechanizmy kognometryki, np. Unomi firmy Cogneto.

Drugi, dynamiczny, jest znacznie bardziej zaawansowany. Korzysta bowiem z informacji wybieranych przez system losowo spośród wielu posiadanych danych, np. kto był odbiorcą ostatniego wykonanego przez ciebie przelewu? Informacja ta jest znana użytkownikowi, a atakujący miałby większy problem z jej odgadnięciem.

Od jakiegoś czasu prowadzone są prace nad wprowadzeniem haseł graficznych. Nie jest to pomysł pozbawiony sensu, ponieważ wg psychologów człowiek znacznie łatwiej zapamiętuje obrazy niż liczby. Metod wykorzystania haseł graficznych jest co najmniej kilka. Jedna z nich może polegać na prezentowaniu użytkownikowi zestawów twarzy: na początku całej procedury przedstawiane są losowo wybrane z bazy twarze (np. pięciu osób), których ten będzie musiał się nauczyć. Aby całość przebiegła bez zakłóceń i twarze dobrze zapadły w pamięć, proces jest ułatwiany poprzez serię ćwiczeń. Po jego zakończeniu wyedukowany użytkownik może przystąpić do zalogowania się w systemie, podając swój login oraz wybierając odpowiednie twarze spośród prezentowanych mu tablic. Przykładem producenta systemu tego typu jest Passfaces (http://www.passfaces.com ). Podobny mechanizm stosowany jest przez firmę Bharosa (wykupiona przez Oracle) - produkt Authenticator. Tutaj możliwe jest wyświetlenie wirtualnej klawiatury (w różnym układzie graficznym), za pomocą której wprowadzane jest hasło do systemu. Ponadto układ liter i cyfr na klawiaturze jest wybierany losowo. Nie ma więc potrzeby wykorzystywania fizycznie klawiatury, co zwiększa poziom ochrony przed keyloggerami.