Mobilność w starciu z zagrożeniami

-

- 26.06.2007

Wraz z rozwojem szerokopasmowych sieci bezprzewodowych i popularyzacją mobilnych urządzeń takich jak smartfony będzie rosła liczba przydatnych aplikacji i usług, a największą barierą ich popularyzacji jest obecnie nie technologia, a obawydotyczące poziomu bezpieczeństwa, jakie będą w stanie zaoferować takie systemy.

Wraz z rozwojem szerokopasmowych sieci bezprzewodowych i popularyzacją mobilnych urządzeń takich jak smartfony będzie rosła liczba przydatnych aplikacji i usług, a największą barierą ich popularyzacji jest obecnie nie technologia, a obawydotyczące poziomu bezpieczeństwa, jakie będą w stanie zaoferować takie systemy.

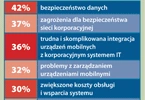

Największe bariery hamującewdrożenie aplikacji mobilnych, takich jak zdalny dostęp do e-mail lub systemu CRM

W zasadzie nikt chyba nie ma wątpliwości, że wykorzystanie urządzeń takich jak smartfony do mobilnego handlu, realizacji płatności, dostępu do poczty elektronicznej, aplikacji biznesowych i wielu innych podobnych zastosowań to tylko kwestia czasu, a konkretnie pojawienia się usług, urządzeń i aplikacji, których koszty będą akceptowalne, a wygoda zastosowań przekonująca dla potencjalnych użytkowników.

To, w jakim stopniu wizja taka przestanie być futurystyczna, a wejdzie do powszechnej praktyki, w znacznym stopniu zależy od rozwoju technologii umożliwiających ekonomiczną oraz łatwą dla użytkowników implementację mechanizmów zapewniających odpowiedni poziom bezpieczeństwa.

W najbliższych latach rozegra się więc batalia o świadomość użytkowników, w której doniesienia o nowych wirusach i programach szpiegowskich atakujących platformy mobilne będą konkurować z informacjami o nowych mechanizmach zabezpieczeń, usługach i aplikacjach oferujących pożądane przez użytkowników funkcje.

Ewolucja zagrożeń

Same zagrożenia dla systemów mobilnych nie są nowością, dziesięć lat temu operatorzy i użytkownicy telefonów komórkowych też nie byli bezpieczni. Wówczas jednak były tylko dwa podstawowe problemy: kradzież telefonu oraz możliwość podsłuchania transmisji głosowej.

W początkowym okresie większość operatorów telekomunikacyjnych wykorzystywała standardowe kanały radiowe TV UHF i konwencjonalną technologię FM (modulacja częstotliwości) - z technicznego punktu widzenia podsłuchanie rozmowy lub kradzież danych identyfikacyjnych aparatu (w celu ich późniejszego wykorzystania do nawiązywania połączeń na koszt innego użytkownika) były bardzo łatwe.

Zmieniło to dopiero wprowadzenie transmisji cyfrowej, a w szczególności systemów 3G, w których metody umożliwiające podsłuchanie lub podszywanie się pod innego użytkownika są na tyle technicznie trudne i kosztowne, że nie mają praktycznego znaczenia. Niestety, z drugiej strony pojawia się wiele zupełnie nowych zagrożeń.

Liczba istniejących i potencjalnych zagrożeń dla systemów mobilnych rośnie szybko, a w przypadku sprzętu nowej generacji może być jakościowo porównywana z niebezpieczeństwami grożącymi klasycznym systemom komputerowym.

Wynika to z tego, że komórkowe aparaty telefoniczne ewoluują w kierunku urządzeń określanych jako smartfony, które umożliwiają nie tylko komunikację głosową, ale dostęp do danych oraz instalację niezależnych aplikacji oferujących dodatkowe, zaawansowane funkcje przydatne użytkownikom.

Jednocześnie, aby zwiększyć ich funkcjonalność i ułatwić możliwości wymiany danych, telefony nowej generacji - będące obecnie miniaturowymi komputerami - są wyposażane np. w interfejsy Wi-Fi lub Bluetooth. Z jednej strony są to elementy użyteczne, ale z drugiej otwierają nowe pola i możliwości potencjalnego ataku i wykradania danych.

Kolejne potencjalne problemy stwarza integracja odbiorników GPS, która umożliwia lokalizowanie położenia użytkownika telefonu, wbudowane fotoaparaty, które przez wiele firm i instytucji są uważane za element zagrażający bezpieczeństwu, a także możliwość instalacji dodatkowych kart pamięci Flash o dużej pojemności, co jest uznawane za zagrożenie związane z potencjalną możliwością dystrybucji treści naruszających prawa autorskie. Dodatkowo można wspomnieć o ułatwionej możliwości dostępu do treści pornograficznych, i to w miejscach publicznych.

Praktyczne zagrożenie na razie bardzo małe

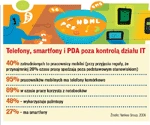

Telefony, smartfony i PDA poza kontrolą działu IT

Choć lista zagrożeń jest imponująca, to jej porównanie z rzeczywistą liczbą istniejących wrogich kodów, a nawet z przewidywanymi szacunkami ich wzrostu nasuwa pytanie, czy wyolbrzymianie zagrożenia nie jest przede wszystkim marketingiem firm zajmujących się systemami zabezpieczeń, starających się zwiększyć swoje obroty.

Odpowiedź na to pytanie jest stosunkowo prosta - oczywiście, że jest to marketing, ale jednocześnie zagrożenie jest realne, a biorąc pod uwagę przewidywany wzrost popularności szerokopasmowych sieci bezprzewodowych i możliwe do uzyskania korzyści biznesowe z ich zastosowania, nietrudno przewidzieć nawet bez badań analitycznych, że popularyzacji nowych technologii będzie towarzyszyć rosnące zainteresowanie również ze strony hakerów.