Kalkulowanie ryzyka

-

- Józef Muszyński,

- 07.05.2007

Ryzyko związane z szerokim wykorzystywaniem systemów IT w biznesie rośnie wraz ze zwiększaniem się współzależności od klientów, partnerów biznesowych i operacji zlecanych na zewnątrz. Przy niedostatecznych budżetach na ochronę znaczenia nabiera zarządzanie ryzykiem, ustanawiające właściwe relacje pomiędzy stopniem zagrożenia a kosztem ochrony.

Ryzyko związane z szerokim wykorzystywaniem systemów IT w biznesie rośnie wraz ze zwiększaniem się współzależności od klientów, partnerów biznesowych i operacji zlecanych na zewnątrz. Przy niedostatecznych budżetach na ochronę znaczenia nabiera zarządzanie ryzykiem, ustanawiające właściwe relacje pomiędzy stopniem zagrożenia a kosztem ochrony.

Bezpieczeństwo: Wielka Niewiadoma

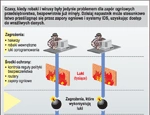

Współistnienie różnych czynników wpływających na praktyczne zarządzanie ryzykiem w przedsiębiorstwie wymaga nowych sposobów usprawnienia i automatyzacji funkcji zgodności przy jednoczesnym większym rozpoznaniu ryzyka, biorącym pod uwagę nowe zagrożenia, które towarzyszą integracji z klientami i partnerami biznesowymi.

Projektowanie strategii zarządzania ryzykiem w przedsiębiorstwie wymaga zintegrowanego spojrzenia na zagrożenia - od kradzieży danych przez własnych pracowników, po niespodziewaną utratę niezastąpionego członka zarządu, nie mówiąc o takich szczególnych zagrożeniach zewnętrznych, jak hakerzy czy katastrofy naturalne.

Firmy oceniają ryzyko biznesowe od lat, ale regulacje w zakresie ochrony danych stają się czynnikiem wymuszającym szersze spojrzenie na ryzyko, wychodzące poza zamki do drzwi, hasła, zapory ogniowe czy oprogramowanie antywirusowe.

Największym osiągnięciem takich regulacji jest wymuszenie na firmach traktowania takich elementów, jak projektowanie aplikacji czy zarządzanie łatkami, jako procesów. Według analiz Gartnera, w ciągu ostatnich trzech lat można zauważyć zwiększone inwestycje w mechanizmy zarządzania usterkami i łatkami oprogramowania, zawężające "okno łatania" w dużych przedsiębiorstwach z ponad miesiąca do pięciu dni. Szybko rozprzestrzeniające się robaki, takie jak Blaster czy Slammer, mogą być bodźcem do zakupu takich systemów, a w konsekwencji wdrażania zarządzania ryzykiem i procesów audytu.

Wysokie koszty niskiego ryzyka

Pomimo korzyści wielu ekspertów od bezpieczeństwa i zarządzania ryzykiem wątpi, czy firmy stawiające na zgodność z obowiązującymi przepisami ochrony danych mają na uwadze zmniejszenie ogólnego ryzyka, wychodzące poza bezpośrednie cele spełnienia wymagań audytu.

Niektóre regulacje zmusiły firmy do większego skupienia się na zdolności identyfikowania i zapobiegania krytycznym nieszczelnościom oprogramowania. Firmy poświęcają wiele uwagi, czasu i zasobów na omijanie nieszczelności i wdrażanie łatek dostawców, mimo że nie wpływa to na poziom ogólnego ryzyka. Eksperci są zgodni, że wzrastające koszty kontroli zgodności zmuszają firmy do podejmowania kolejnych kroków w projektowaniu dojrzałej strategii zarządzania ryzykiem, która jest ściśle związana z ich procesami biznesowymi.

W przeszłości stosowano kilka standardów w zakresie oceny zgodności i bezpieczeństwa IT, czego powodem było wygodniejsze stosowanie ocen opartych na wydajności, związanych przede wszystkim z dostępnością zasobów IT. Jednak w obszarze bezpieczeństwa wydajność jest dobrą miarą, jeżeli nic szczególnego się nie dzieje. Innymi słowy brak incydentów związanych z bezpieczeństwem może być uznany za sukces. Osiągnięcie dyspozycyjności 99,99% może być kluczowym wskaźnikiem wydajności w zakresie dostępności, ale co to oznacza w kontekście bezpieczeństwa?

Celem zabezpieczeń jest minimalizacja ryzyka utraty zdolności działania. Zarządzanie ryzykiem IT obejmuje swym zakresem ocenę ryzyka, ustalanie priorytetów w zarządzaniu ryzykiem, wdrażania środków łagodzących ryzyko i konsekwentne powtarzanie tego cyklu. Zarządzanie ryzykiem IT jest dyscypliną integrującą wiele różnorodnych technologii służących do oceny i priorytetyzacji usterek i zagrożeń, a także bezpośredniego wdrażania środków przeciwdziałania.

Brak zarządzania ryzykiem biznesowym IT może prowadzić do utraty klientów, osłabienia pozycji rynkowej, utraty prestiżu, zakłócenia współpracy z partnerami, a także może zwiększać wydatki na IT. Ważnym czynnikiem wpływającym na podwyższenie ryzyka są zmiany: instalacje nowych wersji aplikacji, migracje aplikacji, łatki i aktualizacje, nowy sprzęt, nowi użytkownicy i zmiany w aplikacjach. Według danych IDC, ponad 80% krytycznych dla biznesu przerw w świadczeniu usług powstaje w wyniku słabej kontroli nad procesami zmian.

Ocena ryzyka

Zarządzanie ryzykiem zakłada, że pewne zdarzenia mogą zaistnieć niezależnie od prawdopodobieństwa. Na obniżaniu i zarządzaniu takim prawdopodobieństwem skupiają się systemy ochrony. Pojawienie się incydentu związanego z bezpieczeństwem nie oznacza, że zarządzanie ryzykiem było nieskuteczne.

Ocena ryzyka staje się w coraz większym zakresie czynnikiem decydującym o zakupie rozwiązań ochronnych lub kontrolujących zgodność z obwiązującymi przepisami z zakresu ochrony danych. Jednak precyzyjna ocena bezpieczeństwa IT może być nieuchwytna, głównie z powodu praktyki zbierania danych o zagrożeniach. IT staje też przed własnymi wyzwaniami w dokładnej ocenie ryzyka.

Na przykład ocena ryzyka usterek oprogramowania jest bezpośrednio zależna od tego, jak szeroko rozpowszechniona jest wiedza o tych nieszczelnościach oraz od stopnia trudności wykorzystania takich słabych punktów. Atak trudny do przeprowadzenia wczoraj i z tego powodu oceniony jako "niskiego ryzyka", dzisiaj jednak może stać się łatwy do wykonania z powodu informacji rozpowszechnionej przez Internet. To pokazuje, w jakim stopniu ocena ryzyka IT uzależniona jest od działań ludzkich oraz jak szybko ocena takiego ryzyka może zmieniać się w czasie.

Taki efekt "ruchomego celu" wprowadza ograniczenia w zakresie poziomu szczegółowości, na jakim to ryzyko może być oceniane, zwłaszcza że takie ryzyko musi być wyrażone w kategoriach zrozumiałych dla danej organizacji. Ocena zagrożenia stwarzanego przez produkt programowy jako "wysokie" ma niewielkie znaczenie dla przedsiębiorstwa używającego w ograniczonym zakresie tego produktu. Niektóre miary ryzyka opierają się na zbyt relatywnej skali, co wprowadza błędy w zakresie obiektywizmu. Skala takich ocen wyrażona w kategoriach "wysokie", "średnie" lub "niskie" musi uwzględniać informacje o potencjalnych stratach, wynikłych z niesprawności krytycznych systemów biznesowych.