Pod nieustannym ostrzałem

-

- Andrzej Maciejewski,

- 17.04.2007

Aktualizowane i łatane na czas systemy oraz chroniące komputery w sieci oprogramowanie nie dają już gwarancji 100-proc. bezpieczeństwa. Instalacja aplikacji z wiarygodnego źródła oraz wizyty wyłącznie na sprawdzonych witrynach czasem również nie wystarczą, aby ochronić się przed poważnymi zagrożeniami w sieci.

Aktualizowane i łatane na czas systemy oraz chroniące komputery w sieci oprogramowanie nie dają już gwarancji 100-proc. bezpieczeństwa. Instalacja aplikacji z wiarygodnego źródła oraz wizyty wyłącznie na sprawdzonych witrynach czasem również nie wystarczą, aby ochronić się przed poważnymi zagrożeniami w sieci.

W sieci czyhają setki złośliwych programów, które zainstalowane na komputerze nieświadomego użytkownika rozsyłają po całym świecie spam lub inicjują blokujące serwery ataki typu DoS (Denial of Service). Specjaliści od bezpieczeństwa mówią wprost - to łatwiejsze niż wyrwanie torebki starszej kobiecie na ulicy, anonimowe, a sprawca takiego rozboju internetowego może go dokonać w zaciszu kawiarni internetowej.

Zło czai się wszędzie

Tabela 1. Stosunek złośliwej działalności do liczby internautów w danym kraju

W pierwszej kolejności przestępcy wykorzystali nieznaną dotąd lukę w oprogramowaniu Cpanel do zarządzania blogowym serwisem. W ten sposób przejęli tysiące stron utrzymywanych przez spółkę HostGator, a odwiedzający je internauci kierowani byli na strony z exploitem wykorzystującym lukę w obsłudze języka Vector Markup Language przez przeglądarkę Internet Explorer 6, nawet w pełni uaktualnioną. O ataku doniosła we wrześniu ub.r. firma Sunbelt Software, która zarejestrowała wówczas wiele zakażonych witryn, w większości rosyjskich serwisów pornograficznych. Dane Internet Security Systems Xforce mówią o 7247 lukach w oprogramowaniu znalezionych w 2006 r. (39% więcej niż w 2005 r.). Według danych Mc-Afee, w 2006 r. wykryto 133 luki krytyczne lub ważne, czyli więcej niż w latach 2004-2005 ogółem.

"Bez wątpienia exploity, ich wszelkie rodzaje z oczywistym naciskiem na zero-day exploits stanowią aktualnie potężne narzędzie dla działań mniej lub bardziej «profesjonalnych» grup hakerskich" - mówi Grzegorz Michałek z Arcabitu. Jego zdaniem, zagrożenie ze strony tego typu działań jest duże i przy okazji tym większe, im większa skala zjawiska - popularność rozwiązania, na które jest przeprowadzany atak. "Zagrożenie jest dwojakie - pierwsze, bardziej medialne, to zachwianie stabilności systemów prowadzące do przejęcia nad nimi kontroli przez osoby trzecie. Skutek jest zależny od intencji i kreatywności atakującego. Drugie - mniej medialne i zarazem częściej występujące - zachwianie stabilności niedające dostępu osobom trzecim, czyli po prostu awaria systemu, co oczywiście również niesie ze sobą straty finansowe ze względu na czasową niedostępność" - tłumaczy Grzegorz Michałek. Sprawę dodatkowo pogarsza niska świadomość użytkowników o zagrożeniach i sposobie obrony.

"Ataki zero-day exploits są jednym z najgroźniejszych zagrożeń skierowanych do użytkowników korporacyjnych i indywidualnych. Przede wszystkim dlatego, iż nie można zareagować na nie w sposób prawidłowy, a to boli najmocniej wszystkie osoby odpowiedzialne za bezpieczeństwo infrastruktury IT" - podkreśla Paweł Reszczyński, senior system engineer w Symantec Poland.

Kup Pan dziurę

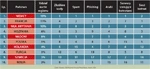

Tabela 2. Ranking państw regionu EMEA pod względem rodzaju szkodliwej działalności

Sporo emocji wzbudzają także finansowe gratyfikacje za znalezienie luk. iDefense płaci np. 8000 USD za informację o dziurach w Internet Explorer 7 czy Windows Vista. Uzyskane informacje przekazuje poufnie do producenta oprogramowania. Coraz częściej wielu specjalistów woli wymierne wynagrodzenia za wysiłek, niż tylko publiczne podziękowania od twórcy dziurawej aplikacji. W ten sposób powstaje pewna przeciwwaga dla czarnego rynku, na którym bez problemu można kupić informację o lukach. Według eWeek.com, ataki na dziury w Windows Metafile zaczęły się tuż po sprzedaży odpowiednich informacji za sumę 4000 USD.

Jak pokazuje coroczny Virtual Criminology Report firmy McAfee, czarny rynek IT istnieje i ma się doskonale. "Praktycznie każdy rodzaj zagrożenia lub przestępstwa ze świata realnego ma tam swój odpowiednik i cenę" - mówi Robert Dąbroś, inżynier systemowy McAfee Polska. "W cyberprzestrzeni płaci się za szukanie luk, za ich późniejsze wykorzystanie za pomocą specjalnie przygotowanego złośliwego kodu, za zarażanie jak największej liczby komputerów i za późniejsze wykonanie zleconego im zadania" - dodaje. Jego zdaniem, do najgroźniejszych należą nieznane jeszcze dokładnie ataki dokonywane na aplikacje własne, np. serwisów bankowych, a monitorowanie takich zagrożeń jest niebywale trudne, czasami wręcz niemożliwe.

Nie jesteśmy bezbronni...

Zagrożenia narastają lawinowo i zestaw ochronnego oprogramowania może czasem okazać się niewystarczający. "Tradycyjne antywirusy nie są w stanie chronić systemów w zadowalającym stopniu - to jest fakt i tutaj żaden szanujący się producent nie stara się udowadniać, że jest inaczej" - podkreśla Grzegorz Michałek. Dodaje, że właśnie dlatego wszystkie liczące się na świecie pakiety ochronne, poza standardowymi rozwiązaniami antywirusowymi, posiadają mechanizmy heurystyczne, potrafią wykrywać i unieszkodliwiać rootkity, są wyposażone w zaporę sieciową itd.