WiMAX - analiza zabezpieczeń

-

- Kamil Folga,

- 10.04.2007

Duża funkcjonalność oraz innowacyjność technologii szerokopasmowej transmisji bezprzewodowej wymusiły podniesienie poziomu bezpieczeństwa. Wysiłek włożony w rozwój zabezpieczeń systemów WiMAX/802.16 to także wynik doświadczeń wyniesionych z prac nad mocno krytykowanym pod tym kątem standardem 802.11.

Duża funkcjonalność oraz innowacyjność technologii szerokopasmowej transmisji bezprzewodowej wymusiły podniesienie poziomu bezpieczeństwa. Wysiłek włożony w rozwój zabezpieczeń systemów WiMAX/802.16 to także wynik doświadczeń wyniesionych z prac nad mocno krytykowanym pod tym kątem standardem 802.11.

Grupa robocza 802.16 stworzyła nowe mechanizmy ochrony przed zagrożeniami oraz nieautoryzowanym dostępem. Czy będą one skuteczne? Z pewnością okaże się to w miarę upowszechniania technologii. Na niektóre pytania można odpowiedzieć już teraz.

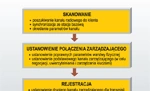

Jak przebiega proces rejestracji w sieci WiMAX

Przebieg procesu rejestracji CPE na stacji bazowej WiMAX

Warstwa dostępu do medium sieciowego w systemach WiMAX/802.16 jest zorientowana na połączenie. Istnieją dwa rodzaje połączeń: zarządzające oraz transmisji danych. Istnieją też trzy rodzaje połączeń zarządzających: proste, podstawowe i zapasowe. Połączenia proste są tworzone dla każdej stacji CPE w momencie przyłączenia do sieci. Używane są dla krótkich i nagłych wiadomości zarządzających. Połączenia podstawowe są tworzone także dla każdego CPE w momencie przyłączenia się do sieci, ale używane są dla wiadomości tolerujących opóźnienia. Istnieje także trzecia forma połączeń - oznaczana jako zapasowe, używane do opakowania wiadomości zarządzających IP (przykładowo DHCP, SNMP, TFTP). Atakujący wykorzystują fakt, że nie wszystkie wiadomości zarządzające są szyfrowane.

Koncepcja powiązanego bezpieczeństwa (SA - Security Association) określa parametry bezpieczeństwa połączenia: kluczy oraz wybranych algorytmów szyfrowania. Dotyczy to wyłącznie połączeń zapasowych. Połączenia podstawowe i proste są bez mechanizmów bezpieczeństwa. Istnieją trzy typy SA: podstawowy, statyczny i dynamiczny. Każdy z nich zawiera identyfikator wybranego algorytmu, TEK (klucz szyfrujący) oraz wektor inicjujący. Podstawowy SA jest tworzony podczas inicjalizacji CPE i jest współdzielony wyłącznie ze stacją bazową. Statyczne SA jest tworzone przez stację bazową, natomiast dynamiczne SA są tworzone przy każdym nowym przepływie.

Podane informacje są niezwykle istotne dla dalszej analizy bezpieczeństwa. Wydaje się, że doświadczenia wyniesione z popularnych w ostatnich latach systemów 802.11 powinny dać wiele do myślenia twórcom sieci 802.16. Czy tak się stało? Przeanalizujemy mechanizmy bezpieczeństwa wprowadzone do standardu WiMAX, aby wskazać potencjalne zagrożenia.

Mechanizmy bezpieczeństwa

Mechanizmy bezpieczeństwa w systemach WiMAX

Podobnie do standardu 802.11, protokół kontroli dostępu do medium (MAC - Media Access Control) umożliwia dostęp klientów do warstwy fizycznej. Algorytm kolejkowania w protokole 802.16 MAC oferuje optymalną priorytetyzację tego ruchu, wykorzystując kolejkowanie FIFO. Klienci szukający dostępu do stacji bazowej mają przypisaną przepustowość już w momencie inicjowania połączenia. Protokół 802.16 MAC pozwala na zapewnienie optymalnej jakości, efektywnie alokując przepustowość wg potrzeb klientów.

WiMAX zapewnia podstawową ochronę niższych warstw modelu OSI na kilka sposobów:

- Zapewnia prywatność stacji CPE przesyłającej dane przez sieć bezprzewodową.

- Chroni przed nieautoryzowanym dostępem do usług transmisji danych.

- Implementuje szyfrowane połączenia pomiędzy stacją bazową a stacją kliencką.

- Wprowadza dodatkowe mechanizmy bezpieczeństwa: uwierzytelnianie, kontrolę dostępu, szyfrowanie wiadomości, kontrolę integralności wiadomości, zarządzanie kluczami.

Jak wygląda proces zapewniania bezpieczeństwa w standardzie 802.16? Pierwszym etapem jest uwierzytelnienie stacji klienckiej CPE na stacji bazowej. Podstawową zaletą sieci 802.16 jest używanie przez każdą stację kliencką certyfikatu X.509, który jest unikalnym identyfikatorem urządzenia. Użycie certyfikatu X.509 znacznie utrudnia atakującemu podszycie się pod prawdziwą stację kliencką. Podstawowymi słabościami na tym etapie są błędy oprogramowania stacji bazowej lub systemu uwierzytelnienia dostawcy usług. Standard 802.16e dodaje opcjonalne wsparcie protokołu EAP (Extensible Authentication Protocol), co nie czyni go jednak w pełni bezpiecznym.

Drugi etap to wymiana kluczy PKI. Standard 802.16 w architekturze uwierzytelniania wykorzystuje infrastrukturę klucza publicznego. Stacja bazowa uwierzytelnia cyfrowy identyfikator klienta jeszcze zanim umożliwi dostęp do warstwy fizycznej. Programowe zarządzanie zagrożeniami oraz rozwiązania bezpiecznego dostępu stanowią integralną część systemu, współpracując z komponentami infrastruktury, np. zaporami ogniowymi, wirtualnymi sieciami prywatnymi, tunelami IKE czy systemami IPS.

Ostatnim etapem jest szyfrowanie transmisji. Szyfrowane są wyłącznie dane. Wraz z pojawieniem się standardu 802.16e dostępny jest mechanizm AES. Podobnie jak w specyfikacji 802.11 ramki zarządzające nie są szyfrowane, więc umożliwiają atakującemu zbieranie informacji o stacjach klienckich.