Nowa broń masowej zagłady

-

- 13.03.2007

Systematyczny wzrost znaczenia globalnej sieci jako uniwersalnego medium komunikacyjnego zwiększa również zagrożenie wykorzystania jej jako broni w walce militarnej lub w celu zdobycia przewagi biznesowej.

Systematyczny wzrost znaczenia globalnej sieci jako uniwersalnego medium komunikacyjnego zwiększa również zagrożenie wykorzystania jej jako broni w walce militarnej lub w celu zdobycia przewagi biznesowej.

Pierwsze ataki na główne serwery DNS (root DNS servers), obsługujące domeny najwyższego poziomu, jak .com, .org itd., odnotowano w latach 2000-2001. Ostatnio, 6 lutego br., nastąpił kolejny, największy od października 2002 r. atak na kilkanaście godzin ograniczający dostęp do stron WWW na całym świecie. Jego skutki nie były jednak zbyt widoczne i odczuwalne dla większości użytkowników. Wynikło to przede wszystkim z tego, że zaatakowane zostały tylko trzy z trzynastu działających na świecie głównych serwerów DNS.

Po tym incydencie na nowo rozgorzała jednak dyskusja dotycząca potencjalnych skutków zablokowania działania Internetu, metod zapobiegania takiemu zagrożeniu, a także jego powiązań ze światową polityką i technologiami wojskowymi. Winn Schwartau napisał w amerykańskim tygodniku Network World, że lutowy atak nie był dziełem kilku hakerów, którzy dla zabawy chcieli zakłócić funkcjonowanie Internetu, a wszystko wskazuje na to, że mogła to być pierwsza przymiarka do "globalnej wojny informatycznej z amerykańskimi, prywatnymi korporacjami, do której przygotowują się Chińczycy".

Infrastruktura Internetu

System DNS pełni rolę podstawowej infrastruktury zapewniającej komunikację w Internecie. Jego awaria oznacza brak możliwości dostępu do serwerów WWW znajdujących się w odpowiedniej domenie lokalnej lub globalnej (nawet jeśli lokalne serwery działają bez zakłóceń). Serwery DNS mogą jednak zostać bezpośrednio zaatakowane, a także wykorzystane do przeprowadzenia ataków DDoS (Distributed Denial of Servis) na inne systemy umożliwiając nawet czterdziestokrotne zwiększenie liczby pakietów przesyłanych do ofiary ataku.

Metody ataku

Jedną z metod stosowanych przez hakerów jest wykorzystanie funkcji rekursji umożliwiającej rozszerzenie zakresu poszukiwań nazwy URL na inne serwery DNS, jeśli serwer lokalny nie ma odpowiednich informacji. "Odpowiednio spreparowane zapytania ze sfałszowanym adresem ofiary mogą umożliwić atak DoS przy wykorzystaniu 10-20 serwerów DNS" - uważa Cricket Liu, wiceprezes firmy Infoblox i współautor książki "DNS and BIND".

Inna technika wykorzystuje funkcję replikacji danych udostępnianą przez protokół DNS, która umożliwia wymianę informacji o domenach (nazwach URL, adresach IP, wersjach systemu OS i sprzętu itp.) między serwerami. Cricket Liu mówi, że w wypadku dużych domen transmisja taka może zablokować serwery DNS nawet na kilkanaście minut. Dodatkowym zagrożeniem jest względnie łatwa możliwość dostępu do danych o liczbie i konfiguracji serwerów pracujących w domenie.

Administratorzy IT z reguły uważają serwery DNS za systemy niezawodne i niewymagające szczególnego nadzoru. Czasami komputery te są umieszczane poza firmową zaporą firewall, co czyni je szczególnie podatnymi na zewnętrzne ataki. "Dla hakera, który włamie się do sieci firmowej, mogą wówczas być idealnym pośrednikiem umożliwiającym trudne do zauważenia, choć względnie żmudne i długotrwałe wyprowadzanie wrażliwych danych na zewnątrz sieci" - mówi Marty Lindner z Carnegie-Mellon University CERT/CC.

Oprócz tego oprogramowanie DNS wykorzystuje technologię przechowywania zapytań i danych w pamięci podręcznej. Jeśli serwer DNS jest dostępny w Internecie, wykorzystując znaną technikę cache snooping haker może bez potrzeby włamywania się do sieci rejestrować dane dotyczące adresów wymienianych listów e-mail lub stron WWW, z którymi łączą się pracownicy firmy. A jeśli serwer obsługujący DNS jest zainstalowany w komputerze obsługującym również inne usługi sieciowe, to włamanie do jakiejkolwiek aplikacji otwiera hakerowi drogę również do modyfikacji DNS.

Oprócz wykorzystania serwerów DNS do rozsyłania pakietów, można je wykorzystać do bardziej "subtelnych" zadań - np. modyfikując tablice DNS zapisane w pamięci podręcznej i zmieniając zapisane w nich adresy IP, co pozwala na niezauważalne bezpośrednio przez użytkownika przekierowywanie jego zapytań na inne serwery. Jest to tzw. technika pharming. W wypadku stron WWW obsługujących duży ruch tego typu atak jest często trudny do zauważenia jeśli haker wykorzysta tylko kilka lokalnych serwerów DNS i zmniejszy jedynie liczbę zapytań, a nie zablokuje ruchu całkowicie.

Jak zapobiegać atakom

Znaną od lat koncepcją zabezpieczenia przed tego typu atakami jest DNSsec - wprowadzenie autoryzacji serwerów przy wykorzystaniu kryptografii i certyfikowanych kluczy publicznych, choć wadą tego systemu jest zwiększenie ruchu w Internecie i opóźnienie szybkości odpowiedzi na zapytania kierowane do serwerów DNS. Największym problemem jest jednak konieczność jego powszechnego zastosowania - działanie systemu wymaga, by każdy serwer nadrzędny DNS posiadał certyfikat, za którego rejestrację i utrzymanie trzeba oczywiście płacić.

Organizacja IETF pracuje nad specyfikacją BCP 38 (http://www.ietf.org/rfc/rfc3704.txt ), która zakłada stosowanie technik zapobiegających fałszowaniu adresów IP przez tzw. egress filtering (filtrowanie ruchu wychodzącego). Jednak sukces tej inicjatywy wymaga przyłączenia się do niej praktycznie wszystkich dostawców usług internetowych.

Jak dotąd firmy ISP koncentrowały się przede wszystkim na zwiększaniu przepustowości Internetu i ich najlepszą obroną przed atakami DoS był duży zapas pasma. Na przykład Verisign, która zarządza 10 serwerami DNS obsługującymi m.in. domeny .com i .net, w ramach projektu Titan zamierza do roku 2010 r. 10-krotnie zwiększyć ich przepustowość. Niestety średni ruch pakietów związanych z atakami przeprowadzanymi w Internecie rośnie szybciej niż ruch normalny - wzrósł on ponad 150-krotnie od roku 2000 do chwili obecnej, jak mówi Ken Silva z Verisign.

Jednocześnie rośnie znaczenie tej sieci, czy ktoś to lubi czy nie, Internet to już nie tylko dostęp do stron WWW lub medium do przesyłania listów elektronicznych, ale infrastruktura dla telekomunikacji VoIP, IP TV, telefonów komórkowych, a także połączeń wykorzystywanych przez repozytoria danych i aplikacje o znaczeniu krytycznym dla działania biznesu. Dlatego też globalna awaria sieci miałaby już obecnie znacznie dalej idące konsekwencje niż tylko brak możliwości sprawdzenia listu e-mail lub treści na ulubionej stronie WWW.

Próbny atak

Lutowy atak DDoS (Distributed Denial of Service - rozproszony atak DoS) został przeprowadzony na jedyny japoński root serwer DNS oraz dwa amerykańskie, należące do Department of Defense (ministerstwo Obrony USA) oraz organizacji ICANN (Internet Corporation for Assigned Names and Numbers). Z punktu widzenia użytkowników Internetu atak ten nie spowodował poważnego zakłócenia działania sieci. Ale nie znaczy to, że był słaby. Trwał przez 12 godzin i spowodował zablokowanie ok. 90% normalnych zapytań kierowanych do tych komputerów.

Jak mówi Ken Silva, dyrektor ds. bezpieczeństwa w firmie VeriSign, na osłabienie jego znaczenia wpłynęło kilka czynników, m.in. to że zaatakowano jedynie 3 serwery i zastosowano najprostszą technikę ataku, polegającą na przesyłaniu odpowiednio spreparowanych zapytań ze sfałszowanymi adresami IP.

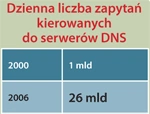

Normalny ruch obsługiwany przez serwery DNS to ok. 26 mld zapytań dziennie (pół miliona na sekundę), natomiast w niektórych momentach ataku strumień pakietów kierowany do serwerów osiągał 1 Gb/s, co oznacza, że żaden z tych komputerów, nawet wyposażony w najbardziej wydajny system ochrony przed atakami DoS, nie mógł pracować bez poważnego zakłócenia jego działania.

Oprócz tego większość informacji przechowywanych w serwerach podstawowych (root servers) jest kopiowana do serwerów DNS niższego poziomu, więc w praktyce zablokowane zostały przede wszystkim zapytania pochodzące od komputerów, które zostały dopiero włączone lub musiały odświeżyć pamięć cache. Atak nie został też skierowany na serwery domeny .com, które przechowują największą liczbę - ponad 50 mln nazw domen.

Chińskie korzenie

Winn Schwartau jest autorem trzech książek na temat information warfare (wojna informatyczna) oraz założycielem firmy InfowarCon zajmującej się m.in. analizami zagrożeń związanych z sieciami informatycznymi i cyberterroryzmem, a także organizatorem międzynarodowych konferencji InfowareCon oraz strony WWW poświęconej bezpieczeństwu (http://www.infowarcon.com ).

Już w latach 1993-1994 przepowiadał on, że kolejna wojna światowa będzie wojną informatyczną i USA musi pamiętać o zagrożeniu niespodziewanego ataku, by nie nastąpiło "elektroniczne Pearl Harbor". Teraz powołuje się on na prywatne informacje z Department of Commerce and Treasury (amerykańskie ministerstwo Handlu i Skarbu), które nieoficjalnie potwierdzają, że ataki na serwery DNS miały swoje źródło w Chinach. Winn Schwartau jest przekonany, że "narzędzia umożliwiające atak na Internet trafiły do międzynarodowych arsenałów broni wykorzystywanych przez dobrze zorganizowane, dysponujące dużymi funduszami i silną motywacją grupy ludzi kierujących się motywami politycznymi, religijnymi lub finansowymi".

Jednocześnie przypomina on, że pod koniec 1998 r. Chińczycy odświeżyli koncepcję tzw. wojny bez ograniczeń (unrestricted warefare), co wynikło z przekonania, że ewentualne pokonanie USA w bezpośredniej konfrontacji militarnej jest zbyt trudne, więc należy obrać inną strategię, w której celem ataku będzie nie rząd i jego organizacje, a prywatny sektor przemysłowy - przede wszystkim amerykańskie, prywatne instytucje finansowe.

Dlatego jest bardziej niż wysoce prawdopodobne, że ataki na serwery DNS z 6 lutego br. były chińskim wypadem rekonesansowym, który miał w praktyce sprawdzić odporność mechanizmów zabezpieczeń Internetu na jedną z wielu istniejących technik ataku. Tak jak USA w czasach zimnej wojny wysyłało szpiegowskie samoloty U2, aby sprawdzić reakcję ZSRR na próby penetracji jej przestrzeni powietrznej, obecnie wydaje się, że chiński rząd działa podobnie w ramach przygotowań do rodzaju cyberkonfliktu. Choć od lat dyskutowane są możliwości rozpętania informatycznej wojny światowej (Class III Information Warfare), wciąż koncentrują się one na debacie dotyczącej definicji.

Nie ulega wątpliwości, że najlepszą obroną jest wprowadzenie odpowiednich mechanizmów zabezpieczeń, ale technologie ataku i zagrożenia zmieniają się prawie z dnia na dzień. Dlatego istniejące obecnie pasywne, statyczne systemy obrony z zasady są skazane na porażkę, jak podkreśla Winn Schwartau. Dlatego też z ostatniego ataku na serwery DNS firmy i instytucje powinny wyciągnąć wnioski. Najważniejszy z nich to konieczność oceny i przygotowania się do skutków, jakie może przynieść globalna awaria Internetu i odpowiedź na takie pytania, jak: czy w wypadku blokady sieci firma ma plan? Jakie usługi i systemy wyłączyć, a jakie operacje mogą być prowadzone w trybie offline? Jaka część biznesu może funkcjonować w trybie offline i przez jaki okres? Czy można przeprowadzić stopniową redukcję funkcji systemu IT bez gwałtownego załamania jego działania i zminimalizować wpływ awarii Internetu na systemy o znaczeniu krytycznym?

Wyniki badania przeprowadzonego przez The Measurement Factory na zlecenie Infoblox wykazują, że źle skonfigurowane serwery DNS mogą być przyczyną poważnych komplikacji działania sieci Internet.

- Szacunkowa liczba serwerów DNS na świecie 9 mln

- Liczba serwerów umożliwiających przekazywanie zapytań do innych DNS (funkcja Recursive Name Services) podatnych na ataki typu pharming > 50%

- Liczba serwerów umożliwiających przekazywanie tablic DNS w celu ich replikacji, a więc podatnych na ataki DoS 29%

- Liczba serwerów wykorzystujących protokół BIND 8 — starszą, mniej bezpieczną i niezawodną wersję oprogramowania DNS 15%

Ostatni atak na serwery DNS przypomniał dawne zagadnienia, nad którymi w Stanach Zjednoczonych wciąż się debatuje.

- Czy prywatne sektory przemysłowe i finansowe USA powinny być chronione przez rządowy system militarny?

- Czy atak na systemy informatyczne można uznać za akt wojny?

- Czy odpowiedź na tego typu cyberataki może być podobna do odpowiedzi na klasyczny, militarny atak na państwo?