Ustawiczne korygowanie kursu

-

- Jarosław Ochab,

-

- Przemysław Gamdzyk,

-

- Andrzej Maciejewski,

- 06.02.2007

Prawie wszystko o audycie, bezpieczeństwie i zarządzaniu IT - to hasło dość dobrze oddawało zawartość merytoryczną naszej konferencji SEMAFOR.

Prawie wszystko o audycie, bezpieczeństwie i zarządzaniu IT - to hasło dość dobrze oddawało zawartość merytoryczną naszej konferencji SEMAFOR.

Waldemar Kasinow, wiceprezes zarządu Pekao Financial Services

Droga przez audyt

Audyt zawsze stanowi dla firmy obciążenie, nie jest działaniem bezinwazyjnym. Ponadto jego koszty są wysokie, zaś znajdujące się w końcowym raporcie rekomendacje audytora mogą przynieść daleko idące zmiany. "Dlatego konieczne jest bezpieczne przejście przez bezpieczny audyt" - przekonywali Radosław Kaczorek, przewodniczący zarządu ISACA oraz Waldemar Kasinow, wiceprezes zarządu Pekao Financial Services, podczas wspólnej prezentacji najważniejszych etapów audytu systemów IT. Należą do nich wyraźnie określone cele, zakres i cena audytu, starannie uszczegółowiona umowa, omówiony podział ról i zadań podczas audytu, a także ustalenie sposobu raportowania wyników. Dobra komunikacja pomiędzy audytorem zewnętrznym i audytowanym to decydujący czynnik powodzenia całego badania.

Od samego początku audytor i audytowany powinni być partnerami w procesie zarządzania. Dobrze, gdy firma oczekuje od audytora pomocy przy poprawie pewnych elementów jej działania, nie traktuje audytu jako kontroli, rozumie, że jest on oceną procesów, nie zaś ludzi. Strony na wstępie powinny się umówić, czy celem przeprowadzanego według standardów audytu jest tzw. pozytywne zapewnienie, czyli stwierdzenie, że zbadane elementy czy procesy działają bez zarzutu, czy może odwrotnie - wykazanie słabych punktów organizacji wraz z wydaniem rekomendacji jak je naprawić. Audytor może wykonać także trzeci rodzaj badania poprzez tzw. uzgodnione procedury z audytowanym. W każdym z tych trzech przypadków musi przestrzegać zawodowej staranności i kodeksu etyki. Należy pamiętać, że zakres, technika i cena badania zależą od adresata raportu końcowego.

Na dostępne oprogramowanie do wspomagania audytu nie wystarczy obecnie patrzeć jedynie z perspektywy przeprowadzania corocznego audytu bezpieczeństwa systemów IT. Ukształtowała się już grupa aplikacji, które pozwalają na bieżące monitorowanie bezpieczeństwa i zgodności. Nie są one jednak tożsame z narzędziami, którymi posługuje się administrator, non stop kontrolujący bezpieczeństwo podlegającego mu systemu. Audytor pozostaje osobą niezależną od monitorowanych przez siebie informatycznych obszarów firmy. Dobór odpowiedniego dla niego narzędzia powinien być poprzedzony poznaniem dostępnej oferty rynkowej.

Świadomość bezpieczeństwa

Erik Guldentops, doradca zarządów ISACA i IT Governance Institute, twórca standardu Cobit

W grupie dużych przedsiębiorstw blisko 70% firm ma spisane formalnie zasady bezpieczeństwa informatycznego, a dalsze 30% planuje ich wdrożenie w niedługim czasie. Opisaną i przyjętą w ramach przedsiębiorstwa politykę bezpieczeństwa IT realizuje się najczęściej w ten sposób, by odpowiednie konfiguracje aplikacji, serwerów i stacji roboczych wymuszały jej realizowanie.

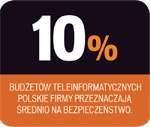

Na jakie bariery we wdrażaniu planów bezpieczeństwa najczęściej natrafiają przedsiębiorstwa? Tradycyjnie na pierwszym planie jest niska świadomość użytkowników. Jednakże nie sposób się temu dziwić, gdyż jak wynika z badania Audytela, nadal w wielu przypadkach nie praktykuje się rozsyłania pisemnych instrukcji do pracowników. Można również przypuszczać, że podejmowanie szkoleń lub innych regularnych działań w celu utrwalenia zasad bezpieczeństwa wśród pracowników należy w Polsce do rzadkości. Drugim z najczęściej wymienianych problemów jest niski budżet. Ten czynnik w badaniach prowadzonych w 2006 r. wskazała ponad połowa respondentów. Działom IT brakuje także zasobów ludzkich. Problemy kadrowe można po części uznać za pochodną braku dostatecznego wsparcia ze strony kierownictwa dla przedsięwzięć w obszarze bezpieczeństwa.

Te firmy, które nie zdecydowały się na zakup kompleksowych rozwiązań do ochrony, narzekają na skomplikowaną integrację produktów. Mimo wysiłków dostawców mających na celu wprowadzenie większej automatyzacji procesów ochrony środowiska IT, stopień skomplikowania tych rozwiązań rośnie szybciej niż wiedza odbiorców tego typu systemów. Natomiast w obszarze bieżącego zarządzania systemami bezpieczeństwa korzystanie z usług outsourcingowych deklaruje jedynie 13% firm.