Katalogi i partycje pod kluczem

-

- 27.11.2006

Ochrona danych i informacji przy wykorzystaniu szyfrowania pojedynczych plików, choć często może być wystarczającym mechanizmem zabezpieczeń, na pewno ustępuje bardziej zaawansowanym metodom pozwalającym na szyfrowanie katalogów lub partycji.

Ochrona danych i informacji przy wykorzystaniu szyfrowania pojedynczych plików, choć często może być wystarczającym mechanizmem zabezpieczeń, na pewno ustępuje bardziej zaawansowanym metodom pozwalającym na szyfrowanie katalogów lub partycji.

Zabezpieczanie dostępu do danych za pomocą aplikacji umożliwiających szyfrowanie plików (Computerworld 43/2006) nie zawsze jest rozwiązaniem wystarczającym do zapewnienia odpowiednio wysokiego poziomu bezpieczeństwa - dużo lepszym jest szyfrowanie katalogów wraz ze wszystkimi znajdującymi się w nich plikami.

Choć użytkownicy Windows 2000/XP mają standardowo dostęp do wbudowanych narzędzi umożliwiających szyfrowanie, mechanizmy te mają ograniczenia i dlatego czasami warto skorzystać z bardziej zaawansowanych technologii, choć wymaga to instalacji dodatkowego oprogramowania.

Szyfrowanie w standardzie Windows

Funkcja szyfrowania jest standardowo dostepna w Windows XP PRO

Dla zapewnienia bezpieczeństwa w domenie warto wprowadzić nie tylko wymuszanie mocnych haseł, ale także reguły ich zmian, możliwość logowania tylko z konkretnych stacji roboczych, godziny dostępu oraz zasady blokowania konta po nieudanych logowaniach. Dodatkowo trzeba nałożyć odpowiednie restrykcje dla profili.

W dużej firmie należy uważnie wdrażać EFS. Przyczyn jest wiele, choćby to, że należy dobrze przemyśleć ochronę kluczy oraz mechanizm odzyskiwania danych w przypadku uszkodzenia klucza prywatnego przypisanego do użytkownika, który te pliki utworzył. Domyślne ustawienia stacji roboczej Windows 2000/XP poza domeną zakładają użycie konta administratora do awaryjnego deszyfrowania plików. Podstawowe reguły bezpieczeństwa wymagają, aby w przedsiębiorstwie istniało osobne konto i dedykowana do odzyskiwania danych maszyna, co można zrealizować, odpowiednio konfigurując CA.

Przy korzystaniu z EFS należy zaznaczać do zaszyfrowania całe katalogi, a nie pojedyncze pliki, bo niektóre programy (np. Word) tworzą pliki tymczasowe w tym samym katalogu co dokument. Niezaszyfrowane, a skasowane tymczasowe wersje dokumentów w wielu przypadkach dałoby się łatwo odzyskać. Pliki tymczasowe powinny być również składowane w osobnym, szyfrowanym katalogu.

Bezpieczeństwo EFS można zwiększyć za pomocą przeniesienia katalogu z certyfikatem na nośnik wymienny i wykonania linku do niego (więcej informacji pod adresem www.softwaresecretweapons.com/jspwiki/Wiki.jsp?page=EncryptedFileSystem). Warto wiedzieć, że system Windows Vista będzie standardowo wyposażony w tego typu mechanizm. Niestety, EFS nie ukrywa plików z katalogu, nie ukrywa istnienia katalogu, nie potrafi też zapewnić ochrony przed wydobyciem hasła przy użyciu przemocy.

Zabezpieczanie i ukrywanie partycji

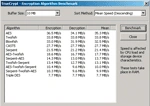

Obciążenie procesora przez szyfrowanie może istotnie zmniejszyć wydajność systemu

Mechanizm jest tak opracowany, że poza woluminem nie są przechowywane żadne dane na temat jego szyfrowania. Program uzyskuje je z dysku podczas startu obsługi zaszyfrowanej partycji. Aplikacja magazynuje dane w dowolnym pliku, może to być fikcyjny obraz .iso, .raw itp. Można go zapisać na nośniku wymiennym, np. płycie CD-R (wtedy obraz będzie traktowany jako partycja tylko do odczytu i musi być sformatowany jak FAT). TrueCrypt po użyciu zmienia datę ostatniego dostępu do pliku i jego modyfikacji na poprzednio używaną, dzięki czemu data wyświetlana w Eksploratorze będzie wskazywała na to, że nie był używany od miesięcy!

Oprócz tego program potrafi szyfrować dane nie tylko za pomocą pojedynczego algorytmu, ale także łańcucha kilku algorytmów. Jest to rzadkie rozwiązanie wśród tego typu aplikacji. Niestety ceną, jaką się płaci za wysokie bezpieczeństwo, jest spadek wydajności spowodowany dużą ilością obliczeń niezbędnych do szyfrowania/deszyfrowania danych.

Na zabezpieczeniach dostępu nie kończą się zalety TrueCrypt. Zdarzają się przypadki, gdy użytkownik szyfrowanego woluminu jest przymuszony do ujawnienia hasła. Standardowe programy nie mają rozsądnych narzędzi obrony przed takimi sytuacjami. TrueCrypt potrafi rozwiązać ten problem, tworząc dodatkowy wolumin ukryty, który jest chroniony osobnym hasłem. Jest on przechowywany wewnątrz standardowego, zaś program wybiera, który wolumin montować na podstawie hasła. Odkrycie faktu istnienia ukrytego woluminu jest skrajnie trudne dzięki temu, że program wypełnia puste miejsca za pomocą losowych danych. Mogą na to wskazywać jedynie informacje dotyczące zmian w pliku zapisane w systemie NTFS. Choć przechowywanie woluminu na dysku wymiennym sformatowanym jako FAT rozwiązuje ten problem, jednakl wtedy należy zwrócić uwagę na mechanizm Wear Level Level (szczegóły na stronie:http://www.truecrypt.org/docs/wear-leveling.php ). Można także skonfigurować TrueCrypt, by przechowywał dane na partycji dyskowej (zamiast pliku wewnątrz FAT/NTFS/ext3). Oprócz standardowej ochrony za pomocą hasła program daje możliwość użycia dowolnego pliku jako klucza. Może nim być utwór zapisany w MP3, obraz JPG, archiwum ZIP czy klip wideo.

Konkurencja wciąż słaba

Choć na rynku jest wiele programów przeznaczonych do szyfrowania partycji, TrueCrypt jest jednym z najlepszych i w dodatku darmowym. Dzięki zaawansowanym funkcjom bezpieczeństwa i dostępności kodu źródłowego w celu audytu przy planowaniu wdrożenia tego typu zabezpieczeń warto o nim pamiętać. W praktyce, oprócz TrueCrypt, znane mi są tylko dwa programy, które posiadają zaawansowane opcje chroniące użytkownika - BestCrypt firmy Jetico i DriveCrypt firmy SecurStar.

BestCrypt jako jeden z niewielu posiada wbudowany algorytm GOST używany w krajach byłego Związku Radzieckiego (norma GOST 28147-89). Algorytm jest dobry, chociaż ma też słabości. Jest klonem algorytmu DES, lecz rzadko bywa używany na Zachodzie i pewnie dlatego trudno znaleźć specjalizowane narzędzia do jego łamania. BestCrypt dla Linuxa jest dołączany z kodem źródłowym. Program ten, podobnie jak TrueCrypt, posiada opcję "dyplomatyczną" (ukryte obiekty z osobnym hasłem), ale jest nieco bogatszy w opcje. Jeszcze lepszy pod tym względem jest DriveCrypt.

Wady i luki

Programy szyfrujące partycje posiadają dwie istotne wady, obie wynikające z tego, że dyski nie są kodowane w całości. Pierwsza z nich to potencjalne naruszenie bezpieczeństwa przez aplikacje korzystające z plików i katalogów tymczasowych, a druga to zdarzające się czasami zawieszenia powłoki systemu Windows podczas pracy w sieci z użyciem plików offline przy jednocześnie zamontowanym szyfrowanym woluminie.

Za pomocą narzędzi takich jak TrueCrypt nie ma możliwości bezpośredniego zaszyfrowania wszystkich partycji, w tym startowej, na której znajduje się system Windows. Można to obejść, uruchamiając Windows przy użyciu emulatora (choćby takiego jak Bochs, QEMU lub VMWare), zapisując dysk wirtualny na szyfrowanym woluminie. Ale wówczas spadek wydajności jest znaczący (nawet 10-krotny w przypadku QEMU na platformie Windows), choć szyfrowanie jest całkowicie przezroczyste dla systemu uruchomionego wewnątrz emulatora.

Należy także podkreślić, że poziom bezpieczeństwa kluczy jest zależny od mocy hasła używanego do ich ochrony. Im słabsze hasło, tym prędzej zostanie złamane. Przy prawidłowym doborze, złamanie AES 128-bit. wymaga 2120 operacji, co jest liczbą astronomiczną. Jeżeli jako klucz zostanie użyte słowo obecne w słownikach, to przy dobrych narzędziach i wstępnej preparacji, klaster nowoczesnych komputerów poradzi sobie z takim hasłem w ciągu jednego dnia pracy.

Szczególnie ważną sprawą przy szyfrowaniu partycji i plików jest zabezpieczenie komputera przed spyware, gdyż na niewiele się zda ochrona, gdy keylogger przechwytuje wciskane klawisze. Program taki może zostać podrzucony za pomocą odpowiedniego wirusa. Narzędzia kryptograficzne są na tyle skutecznym zabezpieczeniem, że służby specjalne (FBI) przygotowały w 2001 r. specjalizowany keylogger nazywany popularnie The Magic Lantern.

<hr>Dobry poradnik dotyczący EFS w przedsiębiorstwie można znaleźć pod adresemhttp://infosecuritymag.techtarget.com/articles/february01/features_applied_crypto.shtml .