Ściślejsza kontrola dostępu

-

- Tomasz Kopacz,

- 13.11.2006

Microsoft zamierza zaoferować oprogramowanie do zarządzania systemami silnego, dwuskładnikowego uwierzytelniania - Certificate Lifecycle Manager.

Microsoft zamierza zaoferować oprogramowanie do zarządzania systemami silnego, dwuskładnikowego uwierzytelniania - Certificate Lifecycle Manager.

Zabezpieczanie dostępu do plików, danych lub serwerów przy wykorzystaniu haseł jest co prawda wciąż najbardziej popularne, ale chyba już nikt nie uważa, że jest to wystarczająca metoda ochrony. Dlatego też coraz więcej zastosowań znajdują różnego rodzaju tokeny, urządzenia typu SmartCard itp., rozwiązania umożliwiające znacznie bardziej efektywne zabezpieczanie dostępu przy wykorzystaniu systemów uwierzytelniania dwuskładnikowego. Proces logowania wymaga wówczas od użytkownika co najmniej dwóch elementów - posiadania odpowiedniego urządzenia (karty magnetycznej, mikroprocesorowej, tokena) i znajomości hasła (ewentualnie numeru PIN). Mechanizm zabezpieczeń z reguły wykorzystuje infrastrukturę klucza publicznego PKI (Public Key Infrastructure).

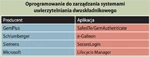

W przypadku serwerów Microsoft stosowne usługi uwierzytelniania dostępne były w instalacjach serwerowych Windows od wersji Windows NT 4.0. Dotąd jednak były to tylko komponenty do generowania certyfikatów i utrzymywania list CLR uznających nieważność certyfikatu. Brakowało natomiast oprogramowania, które pozwalałoby zarządzać taką infrastrukturą. Użytkownik musiał więc instalować aplikacje innych producentów, takich jak GemPlus, Schlumberger, Siemens, czy ActivIdentity, którzy oferują narzędzia do zarządzania kartami i uprawnieniami.

Obecnie sytuacja ta się zmienia. Microsoft zamierza bowiem konkurować również na tym polu. Ostatnio firma udostępniła wersję beta 2 oprogramowania CLM (Certificate Lifecycle Manager), aplikacji której komercyjna wersja ma być dostępna w sprzedaży w drugiej połowie 2007 r. Oprogramowanie bazuje na technologii idNexus, opracowanej przez firmę Alacris przejętą przez Microsoft we wrześniu 2005 r.

Sprzętowa weryfikacja certyfikatów

Certificate Lifecycle Manager jest rozwiązaniem pozwalającym określać zasady zarządzania certyfikatami i urządzeniami typu SmartCard lub sprzętowymi tokenami. Podstawowym elementem tego oprogramowania jest moduł określający właściwy dla danej organizacji sposób postępowania i audytu bezpieczeństwa. CLM obsługuje mechanizmy aktywacji urządzeń w sensie dopuszczenia ich do użycia (provisioning) oraz pozwala na ich konfigurację za pośrednictwem stałego i niezależnego od producenta interfejsu API - tzw. Microsoft Smart Card Base Certificate Service Provider.

Narzędzia CLM wykorzystują usługi Active Directory i Windows Certificate Authority (na razie w wersji z Windows 2003, bazującej na CAPI). Active Directory pozwala np. określić, czy użytkownicy, którzy mają odpowiednie uprawnienia administracyjne (atrybut "manager") mogą zarządzać kartami podwładnych. Tak jak w przypadku Cryptography Services, interfejs użytkownika w CLM to strona WWW. Większość operacji może być wykonywana przez użytkowników przy wykorzystaniu przeglądarki internetowej.

Microsoft udostępnia specjalne API z funkcjami dostarczającymi informacji o zajściu określonych zdarzeń, takich jak dane o użyciu karty w określonym miejscu. Dzięki temu CLM można względnie łatwo integrować z innymi systemami. Oprócz tego dostępne jest też API do obsługi procesu aktywacji kart, które może być wykorzystane przez producentów urządzeń do ich integracji z systemem CLM i rozszerzania funkcjonalności tego serwera o obsługę własnych mechanizmów zaimplementowanym w konkretnym urządzeniu. Wiadomo już, że z oprogramowania tego skorzystają m.in. Passlogix i Gemalto.

Architektura CLM

Po stronie serwera CLM działają komponenty obsługujące interfejs administratora, a także komunikację z bazą danych. CLM może agregować dane z kilku serwerów w firmie. Oprogramowanie to współpracuje z bazami SQL Server 2000 i 2005, a portal administracyjny działa na serwerze IIS (witryna ASP.NET).

Oprócz dostępnego zaplecza, po stronie serwera może być instalowany komponent obsługujący określone typy kart (tzw. SmartCard middleware). Moduły serwerowe CLM nie komunikują się bezpośrednio z kartami, ale zajmują się przechowywaniem danych i realizują zdefiniowane procesy zarządzania nimi. W zależności od charakterystyki karty, zdefiniowanych procesów i atrybutów danego konta prezentowany jest odpowiedni portal.

Kolejnym komponentem jest CLM (Certificate Authority Plug-In). Oprogramowanie to definiuje moduł polis oraz tzw. exit module, który musi być zainstalowany na każdym serwerze. Ten ostatni moduł komunikuje się z CLM i odpowiada m.in. za centralne logowanie i audyt. CLM z reguły nie wymaga instalowania żadnych dodatkowych komponentów - większość funkcji może być obsługiwana przy wykorzystaniu przeglądarki internetowej. Tylko niektóre operacje związane z wystawianiem kart wymagają doinstalowania odpowiednich składników COM.

Zarządzanie kartami

Po stronie klienta znajdują się moduły pozwalające na połączenie się komputera i "inteligentnej" karty. Może to być tzw. self-service control, który zarządza osobistymi certyfikatami, albo inne narzędzie, np. do aktywacji dużej liczby kart. Osoby wykorzystujące inteligentne karty można podzielić na subskrybentów i administratorów. Subskrybent to użytkownik, który potrzebuje certyfikatu np. aby uzyskać dostęp do sieci bezprzewodowej, bazy danych lub innego serwera. Portal CLM pozwala tym użytkownikom zarządzać własnymi certyfikatami. Natomiast administrator ma uprawnienia do realizacji bardziej zaawansowanych operacji, np. wystawiania certyfikatów lub akceptowania/odrzucania żądań zgłaszanych przez subskrybentów.

Administrator definiuje tzw. profile CLM. Określają one procesy zarządzania różnymi certyfikatami. Z jednej strony określane są zasady ważności, odwoływanie kluczy itp. Gdy trzeba np. odtworzyć zgubioną kartę, CLM tworzy nowy certyfikat, odzyskuje jednocześnie te klucze, które użyte były do szyfrowania symetrycznego. W ramach profilu lub wzorca profili można określić zasady wdrożenia - wymagania stawiane dostawcy kart, reguły haseł itp. Warto dodać, że możliwe jest definiowanie tzw. profili certyfikatu, które pozwalają na zarządzanie grupą haseł/certyfikatów jak jedną encją. Z punktu widzenia administracji, tak samo traktowane są certyfikaty na karcie inteligentnej, jak i te, które są umieszczone w pamięci komputera.

Wśród predefiniowanych procesów CLM znajdują się mechanizmy inicjacji/aktywacji kart, procedury ich zastępowania/odzyskiwania, a także samodzielnej zmiany haseł przez użytkowników. Specjalnym przypadkiem jest odblokowywanie karty, gdy użytkownik zapomni hasła. Wtedy CLM oczekuje innego potwierdzenia tożsamości (w zależności od konkretnego wzorca postępowania), a po jego uzyskaniu użytkownik otrzymuje nowy certyfikat. Można też zdefiniować politykę określającą kiedy i na jak długo mogą być wystawiane karty tymczasowe. Z punktu widzenia organizacji zapewnia to w miarę płynną pracę, uwzględniającą wypadki zagubienia kart lub zapominania haseł przez pracowników.

CAPI odchodzi do lamusa

Warto pamiętać, że kolejne wersje Windows Vista i Longhorn Server przyniosą dużo zmian, jeśli chodzi o autoryzację. Po pierwsze, zmienia się komponent odpowiedzialny za logowanie do systemu. Dotychczas była to biblioteka GINA, która realizowała autoryzację za pośrednictwem w zasadzie "jednego" medium. Dlatego też większość dostawców oprogramowania z reguły podmieniała standardową GINA na własne rozwiązania.

W Windows Vista pojawia się nowy komponent bazujący na bibliotekach z interfejsami Credential Service Provider. Dzięki temu interfejs użytkownika może komunikować się z wieloma wtyczkami CSP, a tym samym w naturalny sposób obsługiwać tzw. wieloczynnikowe logowanie - karty inteligentne, tokeny, rozwiązania biometryczne itp. Moduł typu plug-and-play pozwala dodawać CSP oraz dodatkowe moduły komunikacyjne. Być może w roli tokenów będzie można wykorzystywać również telefony komórkowe.

Oprogramowanie do zarządzania systemami uwierzytelniania dwuskładnikowego

Co prawda Windows Vista będzie prawdopodobnie obsługiwać CAPI, ale Microsoft podkreśla, że ten interfejs API ma zostać usunięty z kolejnych wersji systemu.