Urządzenia UTM w akcji

-

- Józef Muszyński,

-

- Keith Schulz,

- 10.07.2006

Urządzenia Unified Threat Management łączą różnorodną ochronę perymetru sieci, zapewniając jednocześnie uproszczone wdrożenie i zarządzanie.

Urządzenia Unified Threat Management łączą różnorodną ochronę perymetru sieci, zapewniając jednocześnie uproszczone wdrożenie i zarządzanie.

Urządzenia UTM łączą w jednej skrzynce tradycyjne usługi ochronne - zaporę ogniową, systemy zapobiegania włamaniom oraz różne elementy antywirusa, antyspamu, atyspyware i filtrowania zawartości, zapewniając nie tylko ochronę przed różnorodnymi zagrożeniami pochodzącymi z Internetu, ale także usprawniając dostęp do reguł polityki bezpieczeństwa i raportowania.

Zamiast wielu oddzielnych interfejsów zarządzania narzędziami bezpieczeństwa - pomiędzy którymi musi się przełączać administrator - zarządzanie i monitorowanie systemów wykonywane jest z jednego miejsca. Uaktualnienia są planowane i inicjowane z pojedynczej konsoli, raporty pochodzą z jednego urządzenia, tak samo reguły polityki bezpieczeństwa są zarządzane w jednym urządzeniu.

Umieszczenie usług bezpieczeństwa w jednym urządzeniu zmniejsza obciążenie administratorów i ułatwia użytkowanie, co jest głównym powodem coraz większego zainteresowania tymi rozwiązaniami ze strony małych firm czy oddziałów zamiejscowych. Dopracowany interfejs użytkownika może znacznie usprawniać prace związane z kontrolą uaktualnień, monitorowania aktywności oraz alarmów.

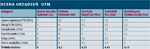

Ocena urządzeń UTM

Potencjalnym argumentem przeciwko urządzeniom UTM może być to, że nie pozwalają na wybór specyficznych rozwiązań dla każdego rodzaju ochrony, zmuszając do korzystania z opcji upakowanych w UTM.

Argument ten jest jednak dyskusyjny. Upakowane usługi bezpieczeństwa są zazwyczaj najlepszymi usługami dostępnymi na rynku. Na przykład Astaro używa kombinacji sygnatur Kasperski i open source dla ochrony wirusowej, natomiast WatchGuard i ServGate wykorzystują antywirusa McAfee. Nie należy również zakładać, że administrator odpowiedzialny za bezpieczeństwo zdecyduje się na zrezygnowanie z używania desktopowej ochrony antywirusowej czy antyspyware i zda się wyłącznie na urządzenia na obrzeżu sieci. Celem UTM jest zatrzymanie zagrożenia zanim dostanie się ono do sieci, a ochrona desktopa pozostaje ostatnią linią obrony.

Scenariusz testów

Charakterystyka testowanych urządzeń UTM

Urządzenia poddawano serii testów według scenariuszy, jakie mogą być prawdopodobne w małych oddziałach zamiejscowych firm. Każde urządzenie zostało umiejscowione na froncie serwera Windows SBS (Small Business Server) 2003, na którym pracował Outlook Web Access, standardowy portal roboczy SBS, usługa pocztowa SMTP (Exchange) i serwer FTP. Utworzono reguły polityki bezpieczeństwa dla informacji wchodzącej, osłaniające każdą dostępną usługę. Podjęto próby narażania tych usług, stosując Core Impact firmy Core Security Technologies.

Testy penetracyjne objęły serię dobrze znanych i dobrze udokumentowanych ataków związanych z każdą usługą. Ataki kierowano przeciw eksponowanym usługom i miały one na celu bądź zablokowanie usługi (DoS), bądź wprowadzenie kodu do serwera. Core Impact wykonywał ten test w sposób łatwy do ustawienia i, co ważniejsze, pozwalał na powtarzanie takich samych testów dla wszystkich urządzeń UTM. Wyniki testów potwierdziły, że każda zapora ogniowa była zdolna do odparcia ataków bezpośrednich i żaden z nich nie zakłócił pracy atakowanego serwera. Po wykonaniu testów przejrzano zapisy logów zapór ogniowych w celu sprawdzenia jak rozwijały się ataki.

Jednym z kolejnych testów było sprawdzenie możliwości skanowania antywirusowego w każdym urządzeniu. W celu wykonania tego zadania kopiowano spakowany, zainfekowany plik wielkości 160 MB z "publicznego" serwera FTP do chronionej sieci, używając - jako klienta FTP - Internet Explorer na platformie Windows XP. Jedynie SonicWall i ServGate były zdolne do pełnej obsługi tak kopiowanego pliku - bez ignorowania wirusa w nim zawartego. Nie wszystkie urządzenia mogą też skanować wirusy we wszystkich typach ruchu i we wszystkich sytuacjach. Wielu dostawców ma w tej sprawie coś do poprawienia.

Astaro Security Gateway 220

Scalenie różnych reguł dostępu wewnętrznego i zewnętrznego wymaga kilku dodatkowych kliknięć, potrzebnych administratorowi do utworzenia reguł filtrowania pakietów i dynamicznej translacji adresów (NAT), mających dopuszczać jedynie legalny ruch wejściowy. Inne urządzenia, takie jak ServGate i SonicWall, same wykonują te dodatkowe kroki. Reguły polityki ruchu wyjściowego mogą być definiowane na różne sposoby, z zastosowaniem różnych proxy i porównań użytkowników, hostów i miejsca przeznaczenia oraz filtrowania zawartości.

ASG 220 jest dostarczany z pełnym zestawem standardowych mechanizmów routingu i może być ustawiony w tryb transparentny na wszystkich ośmiu interfejsach. Umożliwia to ustawianie różnych podsieci na różnych fizycznych interfejsach i tworzenie dla nich różnych reguł polityki. Urządzenie pracuje także z dynamicznym DNS i RIP (Routing Information Protocol) w wersjach 1 i 2. Dostępna jest również QoS, ale ograniczona do poziomów "normalna", "niska" lub "wysoka".

Definiowanie różnorodnych reguł polityki bezpieczeństwa dla ruchu wejściowego wymaga utworzenia mieszanki filtrów pakietów, proxy i definicji NAT. W przeciwieństwie do SonicWall, Astaro wymaga od administratora utworzenia każdej reguły filtrowania pakietów i porównania jej z ręcznie utworzoną regułą NAT dla przepływu ruchu eksponowanych usług WWW. Wymaganie to nie ogranicza funkcjonalności reguł polityki, a jest tylko dodatkowym kłopotem dla administratora.

Rdzenne funkcje UTM są budowane w ramach proxy aplikacyjnych. Na przykład skanowanie antywirusowe może kontrolować ruch wejściowy i wyjściowy poprzez proxy SMTP i może poddawać kwarantannie podejrzane wiadomości do dalszej analizy. Proxy HTTP zapewnia filtrowanie zawartości dla ruchu generowanego przez klienta i używa list filtrujących URL firmy Cobrion do blokowania możliwości odwiedzania niepożądanych stron. Niestety, skanowanie antywirusowe nie jest dostępne dla ruchu FTP. Prawdziwe proxy FTP ma być dostępne w kolejnym wydaniu i ma zawierać skanowanie antywirusowe.

IPS w tym rozwiązaniu reprezentowane jest przez listę ponad 4 tys. sygnatur. Reguły IPS są grupowane według typów ataków, co pozwala na szybkie i łatwe zarządzanie. Podczas testów penetracyjnych, wykonywanych przez Core Impact, nie udało się narazić żadnej usługi eksponowanej za pośrednictwem ASG 220. Każdy atak był odpierany i rejestrowany dla dalszych badań.

Pełnokrwiste urządzenie UTM zawiera usługi VPN i ASG 220 nie jest wyjątkiem. Obejmują one szeroki zakres mechanizmów kryptograficznych i algorytmów haszujących, pozwalających na bardzo elastyczne wdrożenia. Zawiera także Microsoft PPTP (Point-to-Point Tunneling Protocol) dla strony klienckiej użytkowników mobilnych. Podobnie jak definiowanie reguł polityki, reguły IPSec wymagają trochę więcej wysiłku przy tworzeniu.

Starannie opracowany motor raportów ASG 220 zapewnia szeroki wachlarz wykresów graficznych, jak również ogląd surowych zapisów logu. Istnieją też dwa dodatkowe pakiety - Report Manager i Configuration Manager, które pozwalają na scentralizowane agregowanie raportów i zarządzanie politykami.

Producent: Astaro (http://www.astaro.com )

Cena: ok. 2550 USD za urządzenie i wszystkie licencjonowane usługi

Cechy: ASG 220 zapewnia dobrą ochronę na poziomie zapory ogniowej i usług UTM. Definiowanie reguł polityki bezpieczeństwa nie jest tak proste, jak w pozostałych produktach, ale usługi UTM są porównywalne - z jednym wyjątkiem: brak możliwości skanowania ruchu FTP. Mechanizmy VPN są wystarczające, jak również narzędzia raportowania i zdalnego zarządzania.