Zarządzanie ryzykiem bezpieczeństwa informacji w systemach TI

-

- Michał Piotrowski,

- 23.06.2006

System teleinformatyczny służy do przetwarzania informacji. Wszystkie systemy TI funkcjonują w środowisku skrywającym w sobie zagrożenia, dlatego jednym z podstawowych elementów zarządzania bezpieczeństwem systemów teleinformatycznych jest właśnie zarządzanie ryzykiem bezpieczeństwa informacji.

System teleinformatyczny służy do przetwarzania informacji. Wszystkie systemy TI funkcjonują w środowisku skrywającym w sobie zagrożenia, dlatego jednym z podstawowych elementów zarządzania bezpieczeństwem systemów teleinformatycznych jest właśnie zarządzanie ryzykiem bezpieczeństwa informacji.

Ryzyko bezpieczeństwa informacji w systemie teleinformatycznym można zdefiniować jako prawdopodobieństwo wystąpienia zagrożenia i powstania szkód lub zniszczeń w zasobach systemu oraz przerw lub zakłóceń w jego prawidłowym funkcjonowaniu.

Zarządzanie ryzykiem i jego analiza

Identyfikacja zagrożeń i podatności, szacowanie ryzyka oraz rekomendowanie dodatkowych środków ochrony nazywa się zarządzaniem ryzykiem. Według polskiej normy PN-I-13335-1, zarządzanie ryzykiem jest jednym z kilku elementów procesu zarządzania bezpieczeństwem systemów TI. Jego zasadniczym celem jest udzielenie odpowiedzi na następujące pytania:

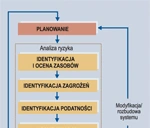

Rysunek 1. Uproszczony schemat modelu zarządzania ryzykiem (na podstawie ISO/IEC TR 13335-3)

Wymieniona powyżej norma PN-I-13335-1 wskazuje na następujące związki pomiędzy poszczególnymi elementami w procesie zarządzania ryzykiem:

Zagrożenia poprzez podatności narażają zasoby i zwiększają ryzyko wystąpienia strat. Analiza wskazuje, że wprowadzając zabezpieczenia zgodne z wymaganiami, chronimy te zasoby przed zagrożeniami i zmniejszamy ryzyko ich wystąpienia.

Tabela 1. Wykaz informacji w systemie TI

Uniwersalna zasada mówi, że ryzyko należy obniżać do poziomu, w którym organizacja będzie zdolna ponieść ciężar strat spowodowanych przez zrealizowane zagrożenia i kontynuować swoją działalność. Ryzyko szczątkowe tego typu nazywamy ryzykiem akceptowalnym.

Jest kilka metod radzenia sobie z ryzykiem:

Tabela 2. Wykaz pozostałych zasobów systemu TI

Dobrym przykładem obrazującym te cztery sposoby jest kupno samochodu: przypuśćmy, że chcemy kupić samochód, ale obawiamy się kradzieży. Możemy zatem z samochodu zrezygnować (unikamy ryzyka), możemy go ubezpieczyć (przenosimy ryzyko), możemy zainstalować całą gamę zabezpieczeń i blokad (redukujemy ryzyko) i wreszcie możemy nic nie robić, i pogodzić się z faktem, że samochód może zostać skradziony (akceptujemy ryzyko).

Głównym elementem procesu zarządzania ryzykiem bezpieczeństwa informacji w systemach teleinformatycznych jest analiza ryzyka, która pozwala na identyfikację zasobów systemu, odpowiadających im podatności i zagrożeń, oszacowanie prawdopodobieństwa ich wystąpienia i wielkości potencjalnych strat.

Miejsce analizy ryzyka w zarządzaniu ryzykiem przedstawia rysunek 1.

Metody analizy ryzyka

Tabela 3. Zestawienie zagrożeń dla bezpieczeństwa informacji

Proces analizy ryzyka

Typowy proces szczegółowej analizy ryzyka bezpieczeństwa informacji oparty na metodzie kwalifikatywnej składa się z sześciu podstawowych etapów:

Tabela 4. Wykaz zabezpieczeń

W dalszej części artykułu zaprezentujemy poszczególne etapy analizy ryzyka na przykładzie systemu teleinformatycznego fikcyjnego przedsiębiorstwa. Załóżmy, że jest to nieduża firma programistyczna, która produkuje i sprzedaje szczególny rodzaj oprogramowania. Firma ma jeden system TI złożony z kilku stacji roboczych, wewnętrznego serwera plików zawierającego kody źródłowe rozwijanej aplikacji oraz serwera WWW pozwalającego na sprzedaż produktu i kontakt z klientami. Załóżmy również, że w firmie pracuje kilku programistów oraz administrator sieci.

Identyfikacja i ocena zasobów

Pierwszy etap analizy ryzyka ma na celu oszacowanie poziomów ważności poszczególnych zasobów informacyjnych systemu TI i skutków utraty przez nie cech poufności, integralności i dostępności.

Zasoby systemu teleinformatycznego możemy podzielić na pięć grup. Są to: informacja, sprzęt komputerowy i sieciowy, oprogramowanie, nośniki informacji oraz pracownicy organizacji. Zastosujmy czterostopniową skalę wartości, określającą stopień ważności zasobu: niska (wartość liczbowa 1), średnia (2), wysoka (3), maksymalna (4).

W efekcie uzyskamy wykaz wszystkich typów informacji przetwarzanych w systemie oraz listę pozostałych zasobów. Przykładowe (oczywiście niepełne) dane dotyczące firmy programistycznej przedstawiają tabele 1 i 2.

Tabela 5. Wykaz podatności

Nieuprawnione ujawnienie lub modyfikacja dokumentacji technicznej są nieco mniej groźne w skutkach, jednak na tyle poważne, aby nadać im wartość wysoką. Czasowa niedostępność dokumentacji nie stanowi dużego zagrożenia, więc potencjalne szkody oszacowaliśmy na poziomie średnim.

Trzeci i ostatni element, który znalazł się w tabeli 1, to serwis internetowy naszej firmy. Nie obawiamy się tego, że straci poufność - wszakże ma jawny charakter. Jego celem jest bycie dostępnym. Jednak znacznie poważniejszym zagrożeniem jest sytuacja, gdy treść naszej strony WWW zostanie zmodyfikowana przez intruza. Mogłoby to spowodować utratę dobrego wizerunku firmy, a nawet zagrozić relacjom z klientami.

Pozostałe cztery zasoby rozważanego systemu TI zawiera tabela 2. Stacja robocza to typowy komputer typu PC, który jest miejscem pracy programisty. Serwer WWW, który jest głównym punktem dystrybucji naszej aplikacji i punktem kontaktowym z klientami, działa pod kontrolą systemu operacyjnego RedHat Linux. Kopie zapasowe danych z serwera plików są przechowywane na nośnikach zewnętrznych - płytach CD-ROM i są wykonywane raz w tygodniu. Ostatni zasób naszego systemu to pracownik pełniący funkcję administratora, czyli osoby odpowiedzialnej za utrzymanie systemu w dobrym stanie.