Nowy IPS, wróg czai się wewnątrz sieci

-

- Józef Muszyński,

- 07.06.2006

Środek ciężkości zabezpieczeń w sieci musi dzisiaj szybko przesuwać się w stronę ochrony wewnętrznej. IPS (Intrusion Prevention System) wdrożony do specyficznych zadań związanych z zagrożeniami wewnętrznymi, może wykrywać i raportować anomalne zachowania, nawet jeżeli zagrożenie nie było do tej pory znane.

Środek ciężkości zabezpieczeń w sieci musi dzisiaj szybko przesuwać się w stronę ochrony wewnętrznej. IPS (Intrusion Prevention System) wdrożony do specyficznych zadań związanych z zagrożeniami wewnętrznymi, może wykrywać i raportować anomalne zachowania, nawet jeżeli zagrożenie nie było do tej pory znane.

Ochronę współczesnych sieci można porównać do ochrony ważnych obiektów. Chroni się je odpowiednim systemem ochrony, a agenci znajdują we wszystkich newralgicznych punktach - zarówno wewnątrz, jak i na zewnątrz budynku. Kamery monitorują przedpole i wnętrze budynku. Rozmaite sensory wykrywają ruch, a specjalne rozwiązania chronią przed podsłuchem. Istnieją też skomplikowane procedury alarmowania i reagowania na podejrzane działania.

Podobna do opisanej powyżej kompletna struktura może zapewniać również ochronę całej infrastrukturze IT. Niestety większość organizacji nie jest tak gruntownie chroniona. Zamiast warstwowego modelu ochrony, stosowana jest raczej ochrona "twarda" na zewnątrz, ale "miękka" w środku. Chroniony jest głównie obwód sieci (perymetr) - przy użyciu zapór ogniowych i rozwiązań filtrujących. Sieć wewnętrzna pozostaje jednak często bezbronna.

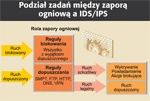

Obwodowa koncepcja ochrony jest nie tylko przestarzała, ale może być dla biznesu również kosztowna. W ramach taktycznego podejścia, aby wzmocnić ochronę obwodową o wewnętrzne środki ochrony, często wdraża się zapory ogniowe i IDS/IPS w sieci wewnętrznej. Systemy te poprawiają stan bezpieczeństwa, ale są często ograniczone poprzez możliwości konfigurowania, bazy sygnatur czy możliwości wglądu w sieć.

Większe organizacje muszą opierać się na strategicznym podejściu do ochrony sieci lub ryzykować atak mogący mieć destrukcyjne skutki dla biznesu. Wymaga to stosowania ochrony warstwowej, obejmującej regularną ocenę ryzyka w przedsiębiorstwie i wdrażanie narzędzi, które monitorują zachowania w sieci, rozpoznają anomalie i współpracują z istniejącą infrastrukturą ochronną w zakresie reagowania na zdarzenia mające znamiona ataków.

Prawidłowa obrona przed dzisiejszymi zagrożeniami to zestaw warstw ochronnych, uwzględniających różne źródła powstawania zagrożenia.

Niedoceniane zagrożenia wewnętrzne

Samo wtargnięcie wirusa czy robaka do sieci nie jest jeszcze problemem. Staje się nim, jeżeli nie zostanie wykryte w odpowiednim czasie. Kompletna ochrona wewnętrzna powinna zapobiegać takim zdarzeniom.

Zapory ogniowe, systemy zapobiegania wtargnięciom (IPS) oraz systemy uwierzytelniania tworzą podstawę obrony obwodowej i są zaprojektowane pod kątem radzenia sobie z atakami pochodzącymi z zewnątrz.

Odizolowanie zagrożeń zewnętrznych wydaje się zadaniem relatywnie łatwym - znana jest przecież lokalizacja punktów dostępu, a natura tego typu ataków (np. DoS) jest dobrze rozpoznana. Wiedza o tym, gdzie nastąpi atak i jak będzie przebiegał, pozwala na wdrożenie adekwatnych środków ochrony perymetrycznej - na rynku jest pod dostatkiem dostawców oferujących produkty przeznaczone do tego celu. Jednak sprawa nie jest taka prosta, jak się wydaje.

Tradycyjne IPS mogą blokować jedynie te zagrożenia, które są przez nie rozpoznawane. Produkty ISP często opierają swoje działania na sygnaturach znanych ataków - podobnie jak systemy antywirusowe, analizujące pliki i załączniki poczty w poszukaniu w nich pewnych czynników identyfikacyjnych. Ponieważ blokują wtargnięcie jedynie wtedy, gdy znajdzie się ono na liście znanych sygnatur, nieznane zagrożenie jest po prostu przepuszczane za perymetr i może rozprzestrzeniać się wewnątrz sieci.

Podział zadań między zaporą ogniową a IDS/IPS

Nawet jeżeli znana jest odpowiedź na pytania "gdzie?" i "jak?", ciągle to nie wystarcza. Pozostaje jeszcze "kiedy?", i to w dwóch różnych aspektach.

Pierwszy to wyczucie czasu nadejścia zagrożenia. Wiedza o tym, kiedy atak nastąpi, jest w praktyce niemożliwa do uzyskania. Atak może nastąpić w dowolnym momencie. Tak więc obwodowy IPS musi w sposób ciągły sprawdzać ruch wchodzący pod kątem zagrożeń. Ruch, który nie zostanie zidentyfikowany jako zagrożenie, prawdopodobnie uzyska nieograniczony dostęp.

Aspekt drugi to okno czasowe aktualizacji baz danych sygnatur, kwerendowanych przez obwodowy IPS. Chociaż większość uaktualnień sygnatur jest wysyłana automatycznie przez dostawców środków ochrony obwodowej, jest to proces nadążny - sygnatury są wydawane post factum.

Największym wyzwaniem jest upływ czasu pomiędzy pierwszym wykryciem luki a pojawieniem się stosownej łatki, jej przetestowaniem, rozprowadzeniem i zastosowaniem. Może on być liczony w godzinach lub dniach. Jest to okno czasowe, w którym znana już luka pozostaje otwarta na zagrożenia.

Jedną z najważniejszych przyczyn umożliwiających zagrożeniom przenikanie do sieci jest nienadążanie ze stosowaniem już istniejących łatek - na serwerach, desktopach, zaporach ogniowych, przełącznikach, jak również systemach zapobiegania wtargnięciom. W dużych środowiskach problem właściwego zarządzania łatkami ma znaczenie strategiczne z punktu widzenia bezpieczeństwa.

Jednak nawet w perfekcyjnie uaktualnianym środowisku, gdzie wszystkie zagrożenia zewnętrzne są znane i unikane, naruszenia bezpieczeństwa ciągle będą się zdarzać.

System oparty na sygnaturach ma więc swoje ograniczenia. Nowe sygnatury pojawiają się w odpowiedzi na nowo udokumentowane zagrożenia, listy sygnatur są więc z definicji zawsze o krok z tyłu za tymi zagrożeniami. Dodać do tego należy czynnik czasu związany z dystrybucją tych list przez dostawców oraz sprowadzaniem i zainstalowaniem przez użytkowników.

Na perymetrze sieci pojawiają się coraz częściej tzw. zagrożenia dnia zerowego, wobec których IPS wykorzystujący sygnatury jest praktycznie bezradny.