Zarządzanie zdarzeniami bezpieczeństwa.

-

- Józef Muszyński,

-

- Brian Chee,

-

- Wayne Rash,

- 01.02.2006

Technologie SEM (Security Event Management), często określane też skrótem SIM (Security Information Management), pojawiły się kilka lat temu. Ich zadaniem było uwolnienie zarządców sieci od zbierania i nadawania sensu olbrzymiej liczbie zapisów w logach systemów wykrywania włamań, zapór ogniowych i innych urządzeń.

Technologie SEM (Security Event Management), często określane też skrótem SIM (Security Information Management), pojawiły się kilka lat temu. Ich zadaniem było uwolnienie zarządców sieci od zbierania i nadawania sensu olbrzymiej liczbie zapisów w logach systemów wykrywania włamań, zapór ogniowych i innych urządzeń.

Produkty te składają się zazwyczaj z oprogramowania serwerów i agentów lub urządzeń sondujących, które zbierają zapisy logów urządzeń. Funkcje rejestracji zdarzeń i technologie korelacji uwalniają administratorów dużych sieci od czasochłonnego zagłębiania się w zapisy logów.

Dostawcy rozwiązań SEM zapewniają w nich coraz więcej funkcji automatycznych oraz mechanizmy korekcji i zarządzania opartego na regułach polityki bezpieczeństwa. W ten sposób przekształcają proste narzędzia rejestracji zdarzeń w systemy śledzące spełnianie wymogów bezpieczeństwa.

Według Yankee Group cały przemysł związany z bezpieczeństwem wygenerował w roku 2004 przychód o wartości 12,9 mld, a w segmencie SEM osiągnął 250 mln USD. Yankee Group przewidywał, że na koniec roku 2005 rynek SEM miał osiągnąć 30-proc. wzrost - do ok. 330 mln USD. W prognozach na rok 2008 rynek zarządzania bezpieczeństwem ma przynieść przychody o wielkości 800 mln USD.

Produkty do zarządzania zdarzeniami bezpieczeństwa mają za zadanie śledzić, korelować i nadawać sens zdarzeniom pojawiającym się w całej sieci przedsiębiorstwa. SEM monitorują logi urządzeń ochronnych, takich jak zapory ogniowe, poszukując luk niewykrytych przez skanery VA (Vulnerability Assesment), oraz śledzą aktywność działania systemów operacyjnych, serwerów webowych, PBX i innych urządzeń rezydujących w sieci. Kontrolują zarówno użytkowników komputerów, jak i administratorów - ich działania mieszczące się w normie oraz wykraczające poza nią.

Produkty te mogą także wykonywać dodatkowe zadania, wynikające z powyższych funkcji, takie jak wyszukiwanie urządzeń lub działań, niezgodnych z regułami polityki bezpieczeństwa obowiązującej w firmie. Powinny również sporządzać w czytelnej formie raporty o tym, co wyszukały.

Wykonanie tego wszystkiego nie jest wcale łatwe i produkty tej kategorii są bardzo złożone. Przedstawiamy wyniki testów trzech produktów pochodzących z firm: e-Security, Network Intelligence i Symantec. Wszystkie produkty dostarczone do testów są w szerokim zakresie obsługiwane przez dostawców, których personel konfigurował je w sieci dla celów testowych.

Test podstawowy dotyczył oceny zdolności monitorowania oraz korelacji zdarzeń i był wykonany przy użyciu urządzenia testowego Spirent Avalanche, symulującego kombinację ruchu legalnego (administracyjny, webowy i pocztowy) oraz podejrzanych działań (wirusy, wormy i próby nieautoryzowanego dostępu).

Ponadto skupiono się na funkcjach zarządzania, sprawdzając zakres i łatwość konfigurowania reguł wykrywania, a także udogodnień w zakresie codziennego przeglądu niezbędnych informacji o zdarzeniach związanych z bezpieczeństwem. Brano także pod uwagę współdziałanie i skalowalność - łatwość integracji z istniejącą infrastrukturą przedsiębiorstwa, liczby i typy urządzeń, z których można pobierać informacje, oraz mechanizmy obsługujące dużą częstotliwość zdarzeń i duży wolumen danych. Nie testowano wydajności: podane wartości - liczba zdarzeń na sekundę, obsługiwanych przez produkt na komputerze dwuprocesorowym (Xeon) - zostały podane przez producentów.

Po zakończeniu testów stwierdzono, że te relatywnie bardzo różne rozwiązania SEM dają w rezultacie podobne wyniki.

Rozwiązania SEM

Istnieją dwa typy rozwiązań SEM - urządzenia i aplikacje programowe. Testowane produkty obejmują obie te kategorie. Symantec Security Information Manager 9550 i Network Intelligence 7550-HA to urządzenia. E-Security Sentinel 5.1 to pakiet programowy, który musi być instalowany na serwerze.

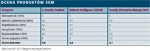

Ocena produktów SEM

Trzej dostawcy biorący udział w testach zapewniali podstawowe skonfigurowanie swoich produktów i informację o niezbędnej konfiguracji dla planowanej implementacji.

Wszystkie SEM były stosunkowo łatwe do zainstalowania, ale w tej dziedzinie wyróżniały się rozwiązania w postaci urządzeń. Zainstalowanie SEM nie jest zadaniem szczególnie trudnym, aczkolwiek dużo pracy trzeba wykonać na zapleczu - należy znaleźć sposób, w jaki dany SEM ma uzyskiwać informacje z wszystkich urządzeń w sieci.

Dla niektórych produktów SEM proces dostosowania do sieci jest łatwiejszy niż dla innych. Na przykład Symantec 9550 samodzielnie wyszukuje większość informacji o sieci i dlatego wymaga mniej danych wprowadzanych przez administratora. Niemniej wszystkie testowane produkty wymagają konfigurowania i strojenia w celu zapewnienia rzetelnej informacji o sieci.

W rezultacie pełne skonfigurowanie SEM może trwać wiele godzin, a nawet dni - po wstępnym ustawieniu produktu, w zależności od posiadanej infrastruktury i doświadczenia personelu IT.

Kiedy wszystko już pracuje jak należy, żaden typ rozwiązania - urządzenie czy czyste oprogramowanie - nie wykazuje istotnej przewagi.

E-Security Sentinel 5.1

Ekipa wdrożeniowa e-Security sprawnie wykonała zadanie włączenia do SEM konfiguracji zapór ogniowych, przełączników, serwerów, IDS i innych urządzeń z testowej sieci, jak również dwóch urządzeń, na które żaden z dostawców nie był wcześniej przygotowany. Z dołączeniem tych dwóch niezapowiedzianych urządzeń uporali się wszyscy dostawcy, ale zespół e-Security był w tym najszybszy.

Sentinel okazał się rozwiązaniem łatwym w użytkowaniu i rozbudowanym funkcjonalnie. Graficzne prezentacje zapewniają klarowny obraz stanu całej sieci, pozwalając jednocześnie na oglądanie szczegółowych danych. Kliknięcie na ikonie urządzenia w sieci umożliwia np. bezpośrednie podglądanie, jakie inne urządzenie jest z nim właśnie skomunikowane, a także wszystkich problemów adresacji IP.

Po wykryciu problemu moduł iTrac tego produktu zarządza prawie wszystkimi krokami wymaganymi do jego zbadania. Zapewnia także zapis i przestrzeganie wszystkich reguł polityki i procedur - zgodnie z wymaganiami. Można także dołączyć dodatkowe funkcje i reguły według specyficznych wymagań organizacji.

Firma e-Security zaprojektowała Sentinel w taki sposób, aby mógł on być operowany przez pewną liczbę osób, z których każda ma zdefiniowane ściśle określone zadania. Taka praktyka staje się dość powszechna w produktach ochronnych. Reguły polityki Sentinel zapewniają, że zarządzający ochroną mogą widzieć tylko te funkcje, do wykonania których są upoważnieni.

Sentinel wykorzystuje własną szynę wiadomości do współpracy z motorem korelacji, umożliwiającym bardzo szybką korelację zdarzeń. Według zapewnień producenta Sentinel może operować z szybkością ponad 6 tys. zdarzeń na sekundę na pojedynczej maszynie, co jest wielkością zupełnie wystarczającą do spełnienia typowych wymogów dużego przedsiębiorstwa.

Wersja 5.1 zawiera Control Packs - aplikację pracującą jako warstwa nad systemem Sentinel, poprawiającą skuteczność i oferującą dodatkowe mechanizmy. Na przykład mechanizmy zgodności Control Packs obejmują agenty, reguły korelacji i wzorce procesów przeznaczone do kontroli zgodności z takimi regulacjami, jak HIPAA.

Sentinel można integrować z istniejącymi produktami help desk. Współpracuje on także z większością skanerów VA oraz, w praktyce, z każdym IDS i zaporą ogniową. ITrac pozwala na integrację przepływu zadań, takich jak naprawa luk, śledzenie problemów, co wpływa na zmniejszenie prawdopodobieństwa wystąpienia błędu. Ponadto może pośredniczyć pomiędzy skanerem VA i IDS przy ocenie potencjalnych zagrożeń. Zawiera także funkcje doradcze, sugerując sposób rozwiązania problemów bezpieczeństwa.

Sentinel wyróżnia się swoją szybkością działania, elastycznością i możliwościami. Klarowne zobrazowania dają nie tylko ogólny ogląd sytuacji, ale także zapewniają szczegóły widoczne po kliknięciu myszą.