VoIP jako cel ataku

-

- Kamil Folga,

- 01.12.2005

Technologia VoIP wykorzystuje sieci szerokopasmowe. Pakietowa rozmowa telefoniczna jest transmitowana w tym samym medium, w którym jest przesyłany ruch internetowy. Dlatego VoIP jest narażona na takie same zagrożenia jak ruch IP, w tym ataki odmowy usługi, robaki, wirusy czy metody socjotechniczne.

Technologia VoIP wykorzystuje sieci szerokopasmowe. Pakietowa rozmowa telefoniczna jest transmitowana w tym samym medium, w którym jest przesyłany ruch internetowy. Dlatego VoIP jest narażona na takie same zagrożenia jak ruch IP, w tym ataki odmowy usługi, robaki, wirusy czy metody socjotechniczne.

Ataki na sieci VoIP można podzielić na kilka kategorii:

- Atak na systemy operacyjne urządzeń VoIP, takie jak zarządcy wywołań (call managers), bramy, serwery proxy. Urządzenia narażone są na ataki odmowy usługi (DoS) oraz przepełnienia bufora (buffer overflow).

- Atak na luki konfiguracyjne urządzeń VoIP. Domyślna konfiguracja portów TCP lub UDP w trybie nasłuchu może narazić sieć na ataki odmowy usługi (DoS), przepełnienia bufora (buffer overflow) oraz złamanie haseł różnymi metodami.

- Ataki na infrastrukturę IP (takie jak DoS, SYN flood itp.), powodujące przeciążenie sieciowych zasobów i blokujące całą komunikację VoIP.

- Zagrożenia implementacji protokołów VoIP, takie jak DoS lub przepełnienie bufora. Ataki na warstwę aplikacji VoIP, takie jak przechwycenie połączeń, spoofing, sniffing, integralność informacji (atak man-in-the-middle).

- Session Initation Protocol (SIP)

- H.323

- Media Gateway Control Protocol (MGCP/MEGACO/H.248).

Atak na systemy operacyjne urządzeń oraz aplikacje VoIP

Typowy atak odmowy (DoS) na urządzenia VoIP

Telefony VoIP wykorzystują dwa komunikacyjne kanały w tym samym czasie: kanał kontroli połączeń i kanał danych. Jeden potencjalny błąd systemu VoIP umożliwia unieruchomienie kanału kontroli wywołań i zakończenie połączenia, ale pozostawienie otwartego kanału danych.

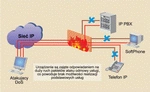

Jednym z podstawowych zagrożeń systemów operacyjnych są wszelkiego rodzaju wirusy, robaki oraz konie trojańskie. Wykonują one niebezpieczny kod na PC lub innym systemie. Ataki różnią się w sposobie propagacji na inne systemy lub zachęcenia użytkownika do uruchomienia kodu. Niebezpieczny kod może tworzyć różne efekty: stworzyć zdalny dostęp, usunąć dane, zawiesić system itp. Wpływa on także na działanie aplikacji VoIP lub programowych telefonów. Elementy systemu VoIP są uruchamiane na różnych systemach operacyjnych. Prawdziwe jest to zwłaszcza w odniesieniu do IP PBX, często uruchamianych na systemach operacyjnych typu Windows czy Linux, wraz z serwerem baz danych, serwerem WWW i podobnym, pomocniczym oprogramowaniem. Centrala PBX może zostać zaatakowana poprzez błędy systemu operacyjnego lub innego oprogramowania. Przykładowo robak, który atakuje systemy Windows, potrafi wpłynąć na pracę centrali IP PBX wykorzystującej platformę Microsoft.

Separacja głosu od pozostałych danych w segmencie sieci poprawia bezpieczeństwo

Atak na luki konfiguracyjne urządzeń VoIP

Telefony IP (razem z telefonami programowymi) często dostarczane są z włączonym dostępem z sieci przez telnet lub serwer WWW, z ustawionym domyślnym hasłem lub wręcz bez hasła. Hasło powinno zostać zmienione, aby lokalny użytkownik nie miał dostępu do ustawień i konfiguracji telefonu. Zmienione hasło przeważnie nie jest szyfrowane skutecznym mechanizmem, więc można je złamać prostym atakiem słownikowym. Telefony IP są często uaktualniane nowym oprogramowaniem (firmware). Dzieje się to zazwyczaj przy użyciu protokołu TFTP, który niestety także nie jest bezpieczny.

Podział metod ataków na systemy VoIP

Wiele systemów VoIP umożliwia zaawansowaną konfigurację parametrów pracy. Niepoprawne ustawienia mogą narażać na różne zagrożenia. Porty TCP czy UDP, wykorzystane przez atakującego, mogą wywołać nieprawidłową pracę urządzeń, włącznie do przejęcia kontroli nad nimi. Domyślnie uruchomione usługi na otwartych portach mogą być przyczyną ataków DoS czy błędów przepełnienia bufora. Również słabe hasła mogą narażać urządzenie VoIP. Oto zagrożenia, wynikające z konfiguracji sprzętu VoIP, najczęściej wykorzystywane w atakach:

- Wiele urządzeń VoIP ma uruchomiony serwer WWW do zdalnego zarządzania, podatny na atak przepełnienia bufora.

- Jeżeli dowolna otwarta usługa jest skonfigurowana przy użyciu słabego hasła lub bez hasła, atakujący może uzyskać nieuprawniony dostęp do urządzenia.

- Usługa SNMP udostępniana przez urządzenie może być podatna na ataki słownikowe lub przepełnienia bufora.

- Wiele urządzeń VoIP jest skonfigurowanych do pobierania pliku konfiguracyjnego z serwera TFTP. Atakujący może potencjalnie podszyć się pod połączenie i przekazać do urządzenia własną, zmienioną konfigurację.

Atak na infrastrukturę VoIP

Atak typu call hijacking

Ataki odmowy usługi (DoS) są charakterystyczne dla każdej sieci opartej na IP. Niewątpliwie do takich usług należy transmisja głosu przez sieć IP. Ataki DoS mogą przybierać różne formy, ale wszystkie uniemożliwiają użytkownikowi prawidłowe wykorzystanie usługi. Sieci VoIP są szczególnie narażone na tego typu ataki, ze względu na realizację usługi w czasie rzeczywistym. Atak odmowy usługi skutecznie uniemożliwia prawidłowe przesłanie głosu.

Atak DoS może zostać przeprowadzony, gdy dokładnie spreparowany pakiet (lub sekwencja pakietów), wykorzystujący dziurę w oprogramowaniu, spowoduje zawieszenie systemu (np. bramy IP PBX) lub znaczne opóźnienia w realizacji usług. Przykładem może być bardzo długi pakiet, który powoduje przepełnienie bufora aplikacji.

Innym przykładem DoS jest zalew (flood) prawidłowo utworzonych pakietów przesyłanych do systemu przeznaczenia. Ten atak może spowolnić system do takiego stanu, że przestanie odpowiadać na prawidłowe pakiety. W rozproszonym ataku DoS (Distributed Denial of Service) używa się wielu źródeł do masowego zalewania systemu docelowego.

Do ataku DoS w warstwie aplikacji dochodzi, gdy są wykorzystane błędnie skonfigurowane usługi VoIP. Przykładowo; przechwycenie sesji rejestracji dla danego telefonu IP można wykorzystać do przerwania komunikacji z bramą.

W telefonii sieciowej istnieje także specyficzny atak określany jako Media Denial of Service. Dane VoIP (audio) są standardowo przesyłane protokołem Real-Time Protocol (RTP), który jest podatny na zagrożenie atakiem DoS, spowalniającym dostępność urządzeń (telefonów lub bramek) do przetwarzania pakietów w rzeczywistym czasie.

Dowolne elementy systemu VoIP mogą stać się celem ataku DoS. Szczególnym zagrożeniem jest atak na kluczowe zasoby (bramki czy kontrolery).

Zagrożenia implementacji protokołów VoIP

Większość wdrożeń VoIP korzysta z kilku protokołów, nawet jeżeli używany jest sprzęt tylko jednego producenta. Protokół RTP może zostać zastosowany do komunikacji z telefonami IP. MGCP/MEGACO/H.248 jest przeznaczony do komunikacji kontrolerów z bramami, a H323 lub SIP używany do komunikacji pomiędzy kontrolerami. W dużych organizacjach ten schemat dodatkowo komplikuje użycie sprzętu wielu firm. Większa liczba protokołów i różnych implementacji zwiększa liczbę możliwych luk i nadużyć. Zagrożenia implementacji protokołu można podzielić na dwie kategorie:

- zagrożenia protokołu - nadużycia występują, gdy nie stosujemy parametrów urządzeń związanych z bezpieczeństwem lub nie są one dostępne. Dla przykładu, SIP jest narażony na atak związany z przechwyceniem sesji rejestracji, czy atak odmowy usługi, jeżeli nie są uruchomione silne metody uwierzytelniania.

- zagrożenia specyficznych implementacji - zagrożenie istniejące dla unikalnych, specyficznych implementacji protokołu. Przykładem może być błąd przepełnienia bufora w specyficznym modelu telefonu IP.