Antyszpieg dla przedsiębiorstw

-

- Józef Muszyński,

-

- Barry Nance,

- 01.12.2005

Programy wywiadowcze (spyware) mogą szkodzić naszym firmowym systemom informatycznym w dużo większym stopniu niż spam czy wirusy.

Programy wywiadowcze (spyware) mogą szkodzić naszym firmowym systemom informatycznym w dużo większym stopniu niż spam czy wirusy.

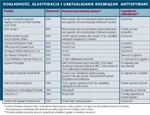

Dokładność, klasyfikacja i uaktualnianie rozwiązań antyspyware

Spyware mogą natomiast potajemnie rejestrować znaki wprowadzane z klawiatury, penetrować pliki w poszukiwaniu haseł lub danych o kartach kredytowych - co może w istotny sposób podważać zaufanie do transakcji przeprowadzanych online, a także zaśmiecać ekrany wyskakującymi okienkami i spowolniać pracę komputera.

Przedstawiamy omówienie testów produktów antyspyware pochodzących od 13 dostawców. Najważniejszym kryterium testów była skuteczność identyfikacji i usuwania programów wywiadowczych (na desktopie lub - prewencyjnie - na bramie). Zwracano też uwagę na użyteczność raportów, punktualność alarmów oraz łatwość implementacji i użytkowania. Głównym celem była ocena skuteczności ochrony sieci przed użytkownikami korzystającymi zbyt beztrosko z Internetu i sprowadzającymi niesprawdzone oprogramowanie na firmowe desktopy.

Oddzielne wyróżnienia przyznano rozwiązaniu bramowemu i typu klient/serwer. W kategorii bram wyróżniono Secure Web Gateway firmy McAfee. Podczas testów brama ta wyłapała 90% spyware. Rozwiązanie McAfee charakteryzuje się też intuicyjnym interfejsem użytkownika. Wśród testowanych rozwiązań klient/serwer wyróżniono Omniquad AntiSpy Enterprise firmy Omniquad. Produkty te wykazały się wysokim procentem wykrytych spyware, łatwym w nawigowaniu interfejsem użytkownika oraz użytecznymi raportami.

Obrona na bramie

Sprzętowa brama Spyware Interceptor firmy Blue Coat z motorem Spyware Catching Object Protection Engine

Dwa z testowanych produktów - Spyware Interceptor firmy Blue Coat i Secure Web Gateway firmy McAfee - są urządzeniami sieciowymi, filtrującymi ruch z Internetu. Obie bramy instalowane są pomiędzy routerem internetowym a przełącznikiem lub hubem i filtrują spyware zanim osiągną desktopy lub serwery w sieci. Z kolei dwa programowe produkty: eSafe firmy Alladin i InterScan Anti-Spyware Suite firmy Trend Micro zamieniają w bramy komputery z podwójną kartą sieciową. Jedna karta sieciowa łączy z Internetem, a druga z siecią lokalną. Oprogramowanie filtruje ruch przepływający pomiędzy tymi adapterami.

Urządzenia McAfee zatrzymały podczas testów 90% spyware. Serwer standardu - 1U Dell Power Edge 1850 - z Windows, oprogramowaniem filtrującym antyspyware i narzędziami administrowania wykorzystującymi przeglądarkę jest jednym z produktów McAfee Secure Content Management Appliance 4.0. Secure Web Gateway zapewnia filtrowanie URL, obsługę protokołu ICAP (Internet Content Adaptation Protocol) i łatwy do nawigowania interfejs użytkownika. Może także wysyłać alarmy SNMP. Instalacja jest prosta: urządzenie podłącza się do routera i przełącznika oraz przydziela mu adres IP.

Brama Spyware Interceptor firmy Blue Coat przechwyciła 82% spyware. Jest to urządzenie standardu 1U zawierające logikę zatrzymywania spyware wbudowaną w mikroukład. Dostawca założył używanie tego urządzenia w sieciach nieprzekraczających 1000 użytkowników. Do przechwytywania spyware urządzenie wykorzystuje motor Blue Coat o nazwie Spyware Catching Object Protection Engine, analizujący i zatrzymujący wykryte w strumieniu danych szkodliwe programy. Motor bramowy blokuje URL znanych ośrodków spyware, połączenia wychodzące do ośrodków spyware (pochodzące od zainfekowanych klientów w sieci), sprowadzanie niezamówionych programów oraz znane pliki spyware. Ciekawostką jest to, że Spyware Interceptor dopuszcza dostęp do danych niewykonywalnych w ośrodkach spyware, co oznacza, że można oglądać ośrodek spyware bez obawy infekcji. Urządzenie nie obsługuje alarmów SNMP. Blue Coat dostarczył także kopię WinProxy Secure Site 6.0 - bramę programową, która blokuje spyware metodą antywirusową i mechanizmami filtrowania URL. WinProxy przeznaczona jest dla mniejszych sieci.

ESafe firmy Alladin: włączanie filtra aplikacyjnego

Omniquad AntiSpy Enterprise: centralna konsola daje możliwość wykonania zarówno szybkiego, jak i pełnego skanowania

SurfControl Enterprise Threat Shield: główne okno z dostępem do wszystkich zadań i narzędzi

OfficeScan zawiera komponent run-time pracujący na platformie Windows, który wykrywa i blokuje spyware na serwerach i klientach Windows. Firma dołącza także ServerProtect for Novell NetWare i ServerProtect for Linux, zapewniające blokowanie spyware na maszynach niepracujących pod Windows. Komponent Damage Cleanup Services usuwa większość elementów spyware na rezydujących klientach i unieszkodliwia spyware. Centralna konsola, wykorzystująca przeglądarkę, jest prosta w użyciu. InterScan i OfficeScan rejestrują istotne szczegóły o każdym wykrytym przypadku spyware i mogą prezentować te dane w różnorodnych, użytecznych raportach.

Spyware są identyfikowane poprzez: rozpoznawanie ich plików wykonywalnych, obserwację czy komputer nie próbuje łączyć się ze znanym ośrodkiem spyware lub wykrywanie, czy program w komputerze nie próbuje wykonywać nieodpowiednich zmian w rejestrach Windows. Dostawcy próbują również wprowadzać rozwiązania samouczące się w wykrywaniu spyware, reagujące na nowe instancje spyware i zachowanie nowych spyware, kiedy się tylko pojawią.

Używając systemów klienckich podłączonych do Internetu, zgromadzono zarówno spyware, jak i kody źródłowe stron webowych z ośrodków dystrybuujących tego typu programy. Każdy z dostawców mógł też dostarczyć do testów indywidualne instancje spyware lub przykłady stron webowych. Zgromadzony materiał spyware został umieszczony w izolowanej sieci, niepodłączonej do Internetu. Traktowanie tej wydzielonej sieci jako symulatora Internetu pozwoliło testującym emulować URL i IP ośrodków spyware. W testach użyto łącznie 68 instancji spyware. Niektóre z nich to programy spyware dobrze znane i popularne, część to zupełnie nowe lub mniej znane. Za skuteczność wyróżniającą uznano poziom 90% wykrytych spyware.

Maszyny klienckie startowały do każdego testu w stanie "nieskażonym". Dla narzędzi typu klient/serwer podejmowano próby zainfekowania klienta programem wywiadowczym i używano produktów antyspyware do odnalezienia i usunięcia lub zablokowania jego działania. Testy określały jaka liczba spyware została wyeliminowana oraz skuteczność usunięcia - czy po usunięciu pozostały jeszcze pliki resztkowe spyware, a także możliwość uaktualniania się produktów w celu rozpoznawania nowych spyware. Dla rozwiązań bramowych każdy z produktów włączano pomiędzy Internetem a klientami i mierzono zdolność bramy do powstrzymywania spyware przed dostaniem się na maszyny klienckie i serwerowe.

Sieć testowa składała się z 10 klientów, na których pracowały różne systemy operacyjne - Windows NT, 98, 2000, XP, Red Hat Linux i Macintosh OS X. Sieć zawierała trzy serwery webowe (Microsoft IIS, Netscape Enterprise Server i Apache), dwa serwery poczty elektronicznej (Exchange i Sendmail), dwa serwery plików (Windows 2000 Advanced Server i NetWare) oraz trzy serwery baz danych (Oracle 8i, Sybase Adaptative Server i Microsoft SQL Server). Analizator protokołów Agilent Advisor podsłuchiwał ruch sieciowy w celu ukazania szczegółów zawartych w przesyłanych wiadomościach.