Błędne koło

-

- Krzysztof Silicki,

- 04.07.2005

W Polsce dostęp do Internetu nie jest jeszcze powszechny. Dla wielu osób znających możliwości tej sieci ze słyszenia szybki dostęp do niej jest marzeniem. Kiedy w końcu podłączają swój komputer do Internetu, spotyka ich zaskoczenie. Okazuje się, że ktoś na nich czyha.

W Polsce dostęp do Internetu nie jest jeszcze powszechny. Dla wielu osób znających możliwości tej sieci ze słyszenia szybki dostęp do niej jest marzeniem. Kiedy w końcu podłączają swój komputer do Internetu, spotyka ich zaskoczenie. Okazuje się, że ktoś na nich czyha.

Informatycy powoli przyzwyczajają się do tego, że z bezpieczeństwem jest źle i perspektywy na przyszłość nie są optymistyczne. Jednak jeszcze gorzej sprawa wygląda z punktu widzenia początkującego użytkownika Internetu lub małej firmy, której istnienie zależy od istnienia w sieci. Początkujący internauta może czuć się zagubiony. W pierwszych kilkudziesięciu sekundach kontaktu z siecią jego komputer jest przeskanowany przez automatyczne narzędzia wyszukujące nowe adresy IP pojawiające się w Internecie. Zanim sam zacznie korzystać ze swego komputera, jest prawdopodobne, że maszyna została już przejęta w "administrowanie" przez nieznanych intruzów. Ci mogą wykorzystywać "zdobyte" komputery do rozsyłania spamu albo włączyć je w sieci "botów", dzięki którym przeprowadza się ataki typu DDoS.

Gdzie jest koło zapasowe?

Internauta jednak o tym wszystkim nie wie, jeśli nie jest, bo nie musi być specjalistą. Kiedy wreszcie zaczyna do niego docierać, że jest zagrożony poprzez kontakt z Internetem, a warunki gwarancji oprogramowania zakupionego razem z komputerem mówią, iż producent nie ponosi odpowiedzialności za jakość swych produktów, może on albo się poddać, albo rozpocząć poszukiwania ratunku, czyli jakichkolwiek narzędzi, które mogłyby go ochronić. Ci użytkownicy, którzy dają za wygraną, uspokajają się, mówiąc, że przecież nie mają nic ważnego na swoich komputerach, a jakby coś się wydarzyło, to najlepiej reinstalować cały system i problem z głowy. Użytkownicy ambitniejsi zaczynają się rozglądać za rozwiązaniami podnoszącymi bezpieczeństwo. Producenci sprzętu i oprogramowania mówią: mamy takie produkty, ale to kosztuje. Świeżo upieczony internauta zżyma się nie rozumiejąc, dlaczego ma dodatkowo płacić za załatanie niebezpiecznych komputerów i ich programów. Przecież kupując samochód ma pasy bezpieczeństwa i koło zapasowe obowiązkowo w wyposażeniu.

Szukając dalej dowiaduje się, że w Internecie może ściągnąć antywirusy i osobiste firewalle za darmo - ale którym programom można zaufać? Z resztą po ściągnięciu trzeba je zainstalować, skonfigurować i zarządzać nimi. To przekracza wyobraźnię i możliwości typowego użytkownika Internetu. Chętnie więc przerzuci to zadanie na dorastającego syna, niekoniecznie swojego, ale np. sąsiada.

Po pewnym czasie niektórzy użytkownicy zaczynają się zastanawiać, czy może to operator Internetu powinien bronić swych klientów przed rozmaitymi atakami: włamaniami, zalewaniem pakietami, wirusami, koniami trojańskimi, a nawet niepożądanymi treściami znajdującymi się w sieci. Jednak operator z reguły nie jest tym zainteresowany, bo oznacza to kosztowne inwestycje w systemy zabezpieczające klientów oraz utrzymywanie specjalnych zespołów zajmujących się bezpieczeństwem. Przy określonej cenie dostępu do Internetu użytkownik nie jest zaś z reguły zainteresowany dopłacaniem za bezpieczeństwo. Operator tymczasem obawia się, że gdyby chciał wprowadzać jakieś dodatkowe restrykcje dla internautów związane z ochroną przed zagrożeniami - z dużym prawdopodobieństwem doprowadziłby do tego, że niektórzy jego klienci przeszliby do innego dostawcy Internetu, który daje dostęp do sieci bez żadnych restrykcji.

W podobnej sytuacji są firmy MSP. Nie mają budżetu na kosztowne systemy zabezpieczające i dedykowanych administratorów bezpieczeństwa. Chcą po prostu rozwijać się biznesowo, a nie tracić czas na codzienne śledzenie kilkunastu biuletynów poświęconych publikowaniu informacji o zagrożeniach i sposobach przeciwdziałania kolejnemu robakowi internetowemu czy wirusowi.

Kiedy już dochodzi do incydentów naruszających bezpieczeństwo, poszkodowany rzadko kiedy zgłasza przypadek do zespołu typu CSIRT/CERT. Nie robi tego dlatego, że: nie wie o istnieniu takich zespołów, nie wie jakie korzyści wynikają ze zgłaszania i nie traktuje tego jako swój obywatelski obowiązek - chyba że sam potrzebuje natychmiastowej pomocy.

Gdzie jest kultura bezpieczeństwa

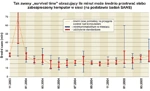

Tak zwany "survival time" obrazujący ile minut może średnio przetrwać słabo zabezpieczony komputer w sieci (na podstawie badań SANS)

Wśród użytkowników komputerów nie można mówić o powszechnej kulturze bezpieczeństwa. Jakże często młodzi ludzie są uczeni informatyki poprzez wpajanie umiejętności klikania myszką w przyciski na ekranie. Właściwie nic nie wiedzą o etyce korzystania z Internetu czy o zagrożeniach, które czyhają w sieci. Nie wiedzą, bo i nauczyciele rzadko kiedy czują się swobodnie w tej tematyce i wolą jej nie poruszać. Jakże często - szczególnie w naszym kraju - pokutuje mit hakera jako zdolnego młodego człowieka, który potrafi przechytrzyć administratorów systemów - dla zabawy i dla nauki.

Młody człowiek bawiący się Internetem nie ma jednak pojęcia, gdzie jest granica pomiędzy zabawą a przestępstwem. Kiedy w domu jego rodziców pojawia się policja, która zatrzymuje nastolatka wraz z jego komputerem, rodzice są w szoku: to przecież miłe dziecko, które nikomu nie robi krzywdy... Nie mają pojęcia, że dziecko jest mniej lub bardziej świadomym trybikiem zorganizowanego podziemia. Rodzice także nie mają zazwyczaj pojęcia o ciemnych stronach Internetu, a już na pewno nie kojarzą negatywnych zjawisk ze swoimi dziećmi. Brak świadomości, właśnie ów brak kultury bezpieczeństwa także sprzyja pogłębianiu się problemów.

Wszystko to sprzyja rozwojowi podziemia ekonomicznego w sieci wykorzystującego słabości systemów w Internecie, żerującego na gospodarce cywilizowanego świata zależnej już w tej chwili w sposób nieodwracalny od teleinformatyki.

Obecnie w podziemiu internetowym można kupić wszystko: karty kredytowe (nie tylko ich numery, ale fizycznie tzw. "białe" karty gotowe do użycia za pojedyncze dolary), hasła do całych sieci routerów, hasła do serwerów na całym świecie, sieci BOT-ów, tzw. "zerodays", czyli wirusy, konie trojańskie czy robaki, które jeszcze nie ujrzały światła dziennego, nielegalne oprogramowanie, filmy, muzykę itp. Handel wymienny w podziemiu powoli zmienia się w klasyczną gospodarkę opartą na pieniądzu.

Co jest niepokojące w tej sytuacji to fakt, iż generalnie mówiąc producenci, użytkownicy, operatorzy, administracje państwowe, naukowcy, organizacje konsumenckie nie rozmawiają ze sobą na co dzień jak wspólnie poradzić sobie z problemem rosnącego zagrożenia. Nie jest to łatwe, albowiem każda z grup patrzy na problem z innego punktu widzenia i ma często (pozornie) odmienne interesy. Pozornie, bowiem nie sposób zauważyć, że dalsze poruszanie się w zaklętym kręgu rosnącej skali zagrożeń prowadzi donikąd. W ten sposób postępując za kilka lat będziemy mieli te same problemy co dziś, tyle że o wiele groźniejsze, na o wiele większą skalę i oczywiście nieporównanie kosztowniejsze. I nie łudźmy się, że skoro liczba incydentów zgłaszana do zespołów CSIRT (Computer Security Incident Response Team) nie rośnie tak szybko jak w poprzednich latach, zaś i nowych wirusów czy robaków pojawia się w sieci w tym roku stosunkowo mniej, to znaczy, że może nie jest tak źle. Im bardziej ataki przybierają postać zautomatyzowaną, im większą wartość sam Internet posiada dla podziemia, tym mniej będzie zgłoszeń i spektakularnych wirusów pokazujących, że można zablokować miliony komputerów na świecie w kwadrans.