Obrona przed wywiadem

-

- NetWorld,

- 01.05.2004

Obrona przed tego typu zagrożeniami wymaga zastosowania dedykowanych narzędzi usuwających programy wywiadowcze (spyware) z komputerów w sieci. Narzędzia ''kontrwywiadowcze'' (antyspyware) to programy adaptacyjne, wykorzystujące sygnatury, skanujące systemy i wyszukujące oraz usuwające trojany, rejestratory klawiatur, dialery itp.

Obrona przed tego typu zagrożeniami wymaga zastosowania dedykowanych narzędzi usuwających programy wywiadowcze (spyware) z komputerów w sieci. Narzędzia ''kontrwywiadowcze'' (antyspyware) to programy adaptacyjne, wykorzystujące sygnatury, skanujące systemy i wyszukujące oraz usuwające trojany, rejestratory klawiatur, dialery itp.

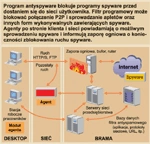

Działają one w wielu aspektach, podobnie jak oprogramowanie antywirusowe w sieci. Używają modułów rezydujących na klientach, serwerach i konsoli administracyjnych. Ze względu na to, że spyware bardzo szybko się zmieniają, krytycznym elementem jest automatyczne uaktualnianie ich sygnatur. Uaktualnienia te są pobierane z serwerów dostawców rozwiązań antyspyware za pośrednictwem Internetu i przekazywane na stanowiska klienckie przy użyciu centralnego pulpitu sterującego.

Laboratoria badawcze dostawców narzędzi do usuwania spyware tworzą listy charakterystyk, które mówią użytkownikowi, jakie programy wywiadowcze mogą rezydować na jego maszynie, gdzie są zlokalizowane i co wykonują. Na tych charakterystykach opierają się programy antyspyware, używając ich do usuwania pozycji w rejestrach Windows, indywidualnych plików i w niektórych przypadkach katalogów związanych ze spyware.

Blokowanie spyware

W odróżnieniu od typowych wirusów nie wszystkie spyware powinny być usuwane automatycznie. Administrator powinien mieć możliwość definiowania profili użytkownika opartych na listach programów wykorzystywanych przez użytkownika.

Wiele elementów spyware jest także połączonych z legalnymi aplikacjami, których potrzebuje do funkcjonowania.

Dobre narzędzia antyspyware nie tylko wynajdują wszystkie pliki-ślady związane ze "szpiegiem", ale także oferują wyczerpującą bazę danych zawierającą szczegółowe opisy, charakterystyki i poziom zagrożenia ze strony tych programów. Aktualna baza danych jest istotnym elementem wspierania administratora w projektowaniu profili użytkownika pod kątem usuwania spyware.

Z chwilą, gdy profile użytkownika zostaną utworzone, usunięcie spyware jest łatwe. W typowym scenariuszu usuwania klient zainfekowany elementami spyware jest poddawany procesowi przeszukiwania, w którym aplikacja antyspyware wyszukuje (na podstawie profilu użytkownika) i poddaje kwarantannie (wyłącza z działania) wszystkie elementy spyware. W tym momencie "szpieg" może być na stałe usunięty lub przeinstalowany.

Spyware zmieniają się czasami nawet w ciągu doby. Niektóre typy mogą wykonywać akcje samoobronne, zmierzające do usunięcia narzędzia antyspyware. W innych przypadkach zmieniają nazwy i przenoszą się z jednej lokalizacji do innej.

W rezultacie strategia obrony przed tego typu zagrożeniami, która obowiązywała wczoraj, dzisiaj może być nieaktualna. Taka szybka metamorfoza wymaga automatycznego systemu uaktualniania, a także dedykowanych programów antyspyware, które mają zdolność adaptacji w przypadku napotkania nowego wzorca programu wywiadowczego.

Pomimo wysiłków specjalistów od zabezpieczeń, spyware w środowiskach korporacyjnych stanowią poważne zagrożenie wydajności oraz bezpieczeństwa danych i sieci. Ochrona przed tego typu tworami programowymi może zwiększać bezpieczeństwo sieci i staje się niezbędnym elementem systemów IT.

Podstawową linią obrony jest wymuszenie ścisłej polityki użytkowania Internetu. Należy przede wszystkim:

- konfigurować przeglądarki desktop i Outlook, używając Microsoft Domain Security Policies;

- blokować ActiveX i inne formy wykonywalne;

- zarządzać skryptami;

- filtrować zawartość webową przez proxy HTTP;

- jeżeli okaże się to konieczne, wydzielić grupy pracowników wyłączonych z użytkowania Internetu, jeżeli nie jest on im niezbędny do pracy.

- nie sprowadzać programów P2P lub jakichkolwiek innych, jeżeli nie jest się pewnym źródła;

- nie klikać na zachęcających obrazkach bez wyraźnej potrzeby;

- nie sprowadzać bezpłatnych programów bez wcześniejszego ich sprawdzenia w dziale IT.