Rosnące zagrożenie

-

- Przemysław Gamdzyk,

- 26.04.2004

Najszybciej rosnącą grupę przestępców sieciowych stanowią doskonale wyszkoleni złodzieje informacji.

Najszybciej rosnącą grupę przestępców sieciowych stanowią doskonale wyszkoleni złodzieje informacji.

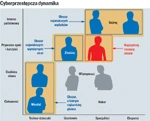

Społeczność hakerską można zobrazować w postaci płaszczyzny, na której jedną z osi wyznacza zaawansowanie i zasoby technologiczne poszczególnych osób (od techno-dzieciaków- script-kiddy, aż do ekspertów najwyższej klasy pracujących na rzecz organizacji wywiadowczych), zaś drugą, motywacja działania (od ciekawości do działania na rzecz interesu państwowego).

Na początku tej płaszczyzny zagrożeń, tuż obok punktu przecięcia się osi, mamy wandala - osobę o tak naprawdę niedużej wiedzy, której możliwości działania są przez to ograniczone. Nie znaczy to jednak, że jest to osobnik nieszkodliwy - powszechność i łatwość dostępu w Internecie do wielu gotowych narzędzi służących do ataku na inne systemy komputerowe daje do ręki groźną broń nawet amatorom. Ich celem mogą być np. słabo zabezpieczone serwery WWW, w których można "dla kawału" podmienić wyświetlane na stronach treści - generalnie chodzi jednak właśnie o wandalizm, czyli poczucie satysfakcji z powodu zrobienia komuś na złość. Osoby takie nie stworzą więc narzędzi nowej generacji, pozwalających na przeprowadzenie nieznanych do tej pory ataków. Są raczej zagrożeniem dla wszystkich sieci i komputerów podłączonych do Internetu, które nie dysponują najnowszymi zabezpieczeniami, zaporami firewall i przede wszystkim bieżącymi aktualizacjami systemów.

Włamywacze i hakerzy

Cyberprzestępcza dynamika

Tym zajmują się już hakerzy. Pod tym określeniem rozumie się wysokiej klasy specjalistów, potrafiących napisać kod pozwalający na wejście przez wykrytą lukę do systemu czy odszukanie takich słabych miejsc w oprogramowaniu, sprzęcie czy realizowanych procesach i procedurach sieciowych. Motywacje hakerów bywają różne, najczęściej są to zarówno sława, jak i ideologia. Chociaż hakerów nie zalicza się do kryminalistów (często przestrzegają oni swojej nieformalnej etyki), to jednak efekty ich prac stają się narzędziami wykorzystywanymi i rozwijanymi później przez sieciowych przestępców. Co więcej, ze względu na rozpowszechniony zwyczaj dzielenia się przez hakerów wynikami swojej pracy w sieci, te gotowe narzędzia są używane później, często na skalę masową, przez wandali i włamywaczy. Dlatego hakerzy, choć sami mogą nie popełniać żadnych przestępstw, powinni znajdować się w sferze zainteresowania policji i innych agend czuwających nad bezpieczeństwem teleinformatycznym.

Idąc na górę skali, mamy wreszcie prawdziwych przestępców - złodziei. Są to ludzie, którzy szperają w sieci z myślą o pieniądzach, które można zdobyć nielegalnie. Często tacy złodzieje należą do zorganizowanych grup przestępczych o światowym zasięgu. Są bardzo aktywni, zajmując się m.in. włamywaniem do dobrze zabezpieczonych korporacyjnych sieci komputerowych, po to by np. wykraść informacje, które mogą mieć wymierną materialną wartość (np. numery kart kredytowych), czy też upublicznione mogłyby poszkodowanym firmom przynieść istotne straty (wówczas złodziej w zamian za korzyści materialne może zawrzeć układ, że nikomu tych danych nie przekaże). Dlatego też trudno oszacować rzeczywistą skalę działań sieciowych złodziei i wielkość generowanych przez nich strat - najczęściej bowiem efekty ich aktywności są ukrywane przez poszkodowane firmy i nigdy nie wychodzą na światło dzienne. Tak naprawdę to dopiero teraz międzynarodowe agencje policyjne zaczynają poważnie traktować ten problem.

Na końcu skali znajdują się szpiedzy, a więc organizacje wywiadowcze różnej proweniencji, pracujące na rzecz innych państw i rządów. Mają znakomitych specjalistów i właściwie dowolnie duże zasoby. Niejako dla równowagi właśnie w tym obszarze są wydatkowane największe środki na zabezpieczenia.

Nie tylko dziury

Jeśli oceniać sytuację w skali podejmowanych wysiłków i globalnej aktywności, to najliczniejszą i najbardziej aktywną grupę tworzą wandale. To oni spędzają na swojej niecnej działalności najwięcej czasu (globalnie) i tworzą największą liczbę zagrożeń - aczkolwiek nie tych najbardziej groźnych. Jednak największe wymierne straty są dziełem włamywaczy i jest to - niestety - trend przyszłościowy. Właśnie obszar cyberkradzieży będzie się stawać coraz ważniejszy, a wielkość strat zadawanych przez włamywaczy wyraźnie rośnie.

Zagrożenie ze strony wandali będzie maleć, upowszechniają się bowiem metody i narzędzia zabezpieczania systemów, a także rośnie świadomość potencjalnych zagrożeń wśród administratorów i użytkowników. Nie będzie to stanowić przeszkody nie do pokonania dla wysoko wykwalifikowanych włamywaczy (przy czym można niestety założyć, że w miarę wzrostu wartości potencjalnych łupów - co jest nieuniknione wobec przenoszenia do sieci elektronicznych coraz większej części aktywności biznesowej firm i różnych instytucji - "na stronę ciemności" będzie przechodzić coraz liczniejsza grupa najzdolniejszych hakerów). Dlatego ten właśnie obszar stanie się polem coraz bardziej zażartej walki sieciowego podziemia z wyspecjalizowanymi agendami policyjnymi o międzynarodowym zasięgu działania.

Użytkownicy sieci powinni przygotowywać się do tego, że będzie narastać zjawisko cyberkradzieży. Sprawa bezpieczeństwa będzie przez to ważniejsza i trudniejsza do załatwienia niż obecne działania mające zabezpieczyć nas przed kolejnymi mutacjami wirusów pocztowych. Będzie bowiem chodzić nie tylko o luki w oprogramowaniu, ale przede wszystkim miękkie czynniki bezpieczeństwa z zakresu "inżynierii społecznej".

Informacje wykorzystane w tekście pochodzą z danych wewnętrznych firmy Microsoft oraz informacji udostępnianych przez Interpol i FBI.