Systemy IPS nie tylko wykrywają włamania, ale im zapobiegają

-

- NetWorld,

- 01.09.2003

Włamywacze atakują systemy informatyczne, używając coraz bardziej wyrafinowanych metod, czemu sprzyjają nieszczelności ujawniane w oprogramowaniu zarządzającym różnymi węzłami sieci. Są to przy tym często ataki, z którymi nie mogą sobie poradzić tradycyjne zapory. Skuteczną ochroną mogą być zapobiegające włamaniom systemy typu IPS (Intrusion Prevention System), umieszczane wewnątrz sieci komputerowej lub na jej obrzeżach. Jest to skalowalna linia obrony, która niweluje słabości systemu wynikające z faktu, że serwer jest źle skonfigurowany lub w oprogramowaniu istnieje luka.

Włamywacze atakują systemy informatyczne, używając coraz bardziej wyrafinowanych metod, czemu sprzyjają nieszczelności ujawniane w oprogramowaniu zarządzającym różnymi węzłami sieci. Są to przy tym często ataki, z którymi nie mogą sobie poradzić tradycyjne zapory. Skuteczną ochroną mogą być zapobiegające włamaniom systemy typu IPS (Intrusion Prevention System), umieszczane wewnątrz sieci komputerowej lub na jej obrzeżach. Jest to skalowalna linia obrony, która niweluje słabości systemu wynikające z faktu, że serwer jest źle skonfigurowany lub w oprogramowaniu istnieje luka.

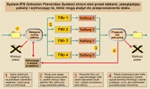

Zauważmy różnice między wykrywającymi włamania systemami IDS (Intrusion Detection System) i zapobiegającymi atakom systemami IPS. Systemy IDS monitorują ruch pakietów i wysyłają do administratora alerty, jeśli wykrywają jakąś podejrzaną aktywność. Systemy IPS natomiast są tak zaprojektowane, że blokują poczynania włamywacza. Przeglądają dokładnie wszystkie odbierane pakiety i podejmują od razu decyzję, czy określone żądanie zablokować czy też przesłać dalej.

IPS - system zapobiegający włamaniom

Motor analizujący zawartość pakietów jest oparty na zestawie wysoko wyspecjalizowanych układów sprzętowych ASIC (Application Specific Integration Circuit). Analizuje on każdy bit pakietu. Trzeba zaznaczyć, że omawiana na str. 70 technika wnikliwej analizy pakietów (deep packet inspection), stosowana np. w przełącznikach webowych najnowszej generacji, nie przewiduje analizowania wszystkich bitów pakietu, dlatego nie może zapobiegać pewnym atakom.

Aby przeprowadzić kontrole wszystkich bitów, dane zawarte w pakiecie trzeba rozłożyć na czynniki pierwsze. Dopiero wtedy system IPS uruchamia filtry, które analizują zawartość pakietu, biorąc pod uwagę informacje umieszczone w nagłówku, takie jak adres źródłowy, adres docelowy, port i właściwe dane aplikacji.

Każdy filtr zawiera zestaw reguł definiujących warunki uznania pakietu za bezpieczny. Żeby system IPS działał dokładnie, reguł tych może być wiele i to wyrafinowanych. Motor systemu IPS musi podzielić dane na najmniejsze pola i poddać je kontekstowej analizie. I tak np. atak typu "przepełnienie bufora" wymaga, aby motor zidentyfikował odwołanie do parametru bufora (parametru zagnieżdżonego w warstwie aplikacji), a następnie, by ocenił, czy jego wartość odpowiada kryterium wydania decyzji, iż mamy do czynienia z atakiem. Po stwierdzeniu, że może to być atak, pakiet jest blokowany, co dotyczy też wszystkich kolejnych pakietów należących do podejrzanego strumienia.

Wszystko to wymaga stosowania odpowiednich filtrów. Niektórym atakom można zapobiec, stosując określone sygnatury lub filtry zawierające specyficzne wzorce. Inne ataki (np. wspomniane przepełnienie bufora) wymagają stosowania bardziej wyrafinowanych filtrów, opartych na regułach wykorzystujących dekodery poziomu aplikacji i poziomu protokołu. Istnieją też tzw. ataki wielostrumieniowe - czyszczenie sieci (network sweep) i zalewanie systemu pakietami (packet flooding) - wymagające stosowania filtrów wyposażonych w moduły statystyki. Moduły takie agregują wiele strumieni danych i następnie poddają je analizie statystycznej.

Motor filtrów wykorzystuje sprzętowe technologie agregowania strumieni i masowego przetwarzania danych, co pozwala mu analizować pakiet przez wiele tysięcy różnych, równoległych sprawdzeń. Tak duża szybkość jest możliwa dzięki zastosowaniu układów ASIC. Tradycyjne rozwiązania oparte na oprogramowaniu (praca w trybie szeregowym) nie są w stanie tak szybko analizować odbieranych pakietów.

Dla aplikacji użytkowych system IPS to przezroczysty element połączenia. Aby nie zmniejszać niezawodności pracy takiego połączenia, systemy IPS są często wyposażane w rozwiązania redundancyjne i mechanizmy przełączania połączenia (failover).

System IPS może nie tylko chronić sieć przed włamaniami, ale też wykrywać i eliminować uszkodzone pakiety oraz zapewniać określoną przepustowość, nadając niektórym aplikacjom mniejszy priorytet. Systemy IPS zdają egzamin np. przy blokowaniu nielegalnego transferu plików, które są przesyłane przez aplikacje współużytkujące zasoby (pracujące w trybie peer-to-peer).