Ochrona poza zaporą

-

- Józef Muszyński,

- 01.11.2002

Narzędzia antywirusowe i filtry zawartości stają się niezbędnym uzupełnieniem zapór ogniowych w systemie bezpieczeństwa sieci. Narzędzie te są integrowane w samych zaporach ogniowych, stanowią też samodzielne sieciowe "posterunki ochronne".

Narzędzia antywirusowe i filtry zawartości stają się niezbędnym uzupełnieniem zapór ogniowych w systemie bezpieczeństwa sieci. Narzędzie te są integrowane w samych zaporach ogniowych, stanowią też samodzielne sieciowe "posterunki ochronne".

Pełne bezpieczeństwo jest w gruncie rzeczy abstrakcją - nie istnieje ono w naturze. Nie przeszkadza to nam jednak dążyć do celu. Najbardziej rozpowszechnione środki zapewniające pewien poziom bezpieczeństwa w sieciach komputerowych to niewątpliwie zapory ogniowe - ich mechanizmy i funkcje podlegają ciągłej ewolucji. Jednak zapory ogniowe, stawiane w celu ograniczenia dostępu do sieci przedsiębiorstwa, są jedynie częścią zwartej strategii ochrony. Nie zapewniają one zazwyczaj ochrony przed wirusami, które przedostają się przez serwery pocztowe. Nie ustrzegą także przed indywidualnym sprowadzaniem plików czy niebezpiecznej zawartości pocztą elektroniczną, co może narażać na niebezpieczeństwo całą sieć komputerową przedsiębiorstwa.

Do ochrony przed takimi zagrożeniami można zastosować urządzenia do bezpiecznego zarządzania zawartością - SCM (Secure Content Management), programy filtrujące i rozwiązania antywirusowe.

Według najnowszych badań IDC, dotyczących rynku SCM, obroty w tym segmencie osiągnęły 2 mld USD w roku 2001, co oznacza 22-proc. wzrost w stosunku do roku 2000. Wzrost ten to odpowiedź na coraz wymyślniejsze techniki wykorzystujące luki w systemach ochrony. Prognozy dla tego rynku mówią o obrotach 4,8 mld USD w 2006 r.

Łatwość użytkowania czy precyzja działania?

Wzmacniacz ochrony

Przykładem mogą być narzędzia do filtrowania zawartości Web Filter i E-mail Filter firmy SurfControl - dla zdefiniowania reguł ochrony wymagają wykonania prostych akcji typu "przeciągnij i upuść".

Jednak z prostotą użytkowania są na ogół związane mniejsza skalowalność i precyzja działania. Przykłady dwóch produktów czasochłonnych w implementacji - Norton Anti-Virus Corporate Edition Symanteca i Anti-Virus for Workstation/Server firmy F-Secure, oferujących dużo więcej opcji ochrony oraz elastyczność w ustawianiu i definiowaniu reguł - pokazują, że do precyzyjnego ustawiania reguł i opcji ochrony wymagane są również większa wiedza i doświadczenie.

Wyraźną tendencją jest kumulowanie funkcji ochronnych, takich jak mechanizmy antywirusowe, filtrowanie zawartości i wykrywanie włamań (IDS - Intrusion Detection System), w jednym systemie. Przykładem mogą być urządzenia firm: Fortinet, Mitel i Blue Coat Systems (do niedawna CacheFlow).

Urządzenie FortiGate-400 firmy Fortinet łączy w sobie funkcje zapory ogniowej, VPN, systemu wykrywania włamań (IDS), filtrowania zawartości i przeszukiwania antywirusowego dla Weba i poczty elektronicznej. Zapewnia ono bezpośrednie skanowanie w czasie rzeczywistym ruchu HTTP, SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol) i POP3.

Innym przykładem jest SME Server firmy Mitel - urządzenie sieciowe zawierające ochronę zawartości, antywirusową bramę SMTP, ochronę serwera plików, filtr zawartości, serwer webowy, serwer FTP, serwer pocztowy SMTP/POP3, serwer LDAP i IPSecurity VPN.

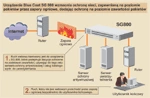

Z kolei Security Gateway 800 firmy Blue Coat jest urządzeniem buforującym, umiejscawianym za korporacyjną zaporą ogniową, zawierającym funkcje filtrowania zawartości. Produkt ten zmniejsza obciążenie zapór ogniowych, absorbując i filtrując zawartość z serwerów webowych w protokołach, takich jak HTTP i FTP, i plikach wykonywalnych oraz MIME. Obsługuje także skanowanie antywirusowe innych dostawców (Symantec, Trend Micro). SG800 zawiera motor przetwarzania reguł, który pozwala użytkownikom utrzymać ścisłą kontrolę nad tym, jak bezpieczna jest zawartość i jak jest dostarczana.