Skuteczny alarm antywłamaniowy

-

- Michał Szafrański,

- 12.08.2002

Wybór rozwiązania IDS jest jak zabawa w ciuciubabkę. Skuteczność systemu detekcji włamań można poznać dopiero, gdy ten "nauczy się" specyfiki pracy monitorowanej sieci.

Wybór rozwiązania IDS jest jak zabawa w ciuciubabkę. Skuteczność systemu detekcji włamań można poznać dopiero, gdy ten "nauczy się" specyfiki pracy monitorowanej sieci.

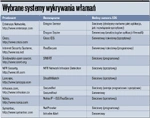

Wybrane systemy wykrywania włamań

Co gorsza, nie ma możliwości zakupu systemu IDS, który od razu po zainstalowaniu byłby gotowy do pracy. Niezbędnym etapem wdrożenia jest tunning całego rozwiązania, mający na celu "nauczenie" systemu IDS specyfiki pracy sieci komputerowej, w której jest zainstalowany. A nawet pomimo dobrego tunningu, nie osiągnie się sytuacji, w której IDS będzie wykrywać wyłącznie rzeczywiste ataki na poszczególne usługi sieciowe. Koszmarem administratorów systemów IDS są fałszywe alarmy, tzw. false positives, informujące o rzekomym ataku, mimo że dany rodzaj transmisji w rzeczywistości jest dozwolony. Jeśli przy konfiguracji zostaną popełnione błędy, to administrator będzie musiał "przedzierać się" przez analizę dziesiątków takich fałszywych alarmów, co powoduje ryzyko przeoczenia ataków prawdziwych.

Identyfikacja potrzeb

U podstawy sukcesu wynikającego z wdrożenia systemu IDS leży właściwe określenie zadań, jakie w danej firmie ma pełnić to rozwiązanie. W tym celu konieczne jest zidentyfikowanie zasobów, które mają być poddane ochronie, i zakresu monitoringu: czy konieczna jest ochrona wyłącznie serwerów (i których serwerów), czy jest potrzebny ogólny monitoring działań w sieci i czy takiemu monitoringowi ma być poddany cały ruch generowany w sieci wewnętrznej czy tylko komunikacja z Internetem. Odpowiedzi na te pytania pozwolą wybrać docelowe rozwiązanie: oparte wyłącznie na sondach serwerowych (wtedy gdy ma być monitorowane wyłącznie bezpieczeństwo konkretnych komputerów i aplikacji); oparte wyłącznie na sondach sieciowych (gdy istotna jest analiza wszystkich transmisji realizowanych w określonym punkcie sieci) lub stanowiące kombinację obu tych metod.

W przypadku zastosowania kombinacji metod warto sprawdzić, czy sondy serwerowe i sieciowe poradzą sobie z takim natężeniem ruchu, jaki pojawia się w miejscach, w których będą pracować. Obecnie często od sond sieciowych oczekuje się znacznie wyższej wydajności, niż są w stanie zapewnić rozwiązania czysto programowe, np. rzędu 1 Gb/s. W takim przypadku rozsądną alternatywą jest instalacja dedykowanych urządzeń IDS zoptymalizowanych do obsługi dużych przepustowości (de facto są to rozwiązania sprzętowo-programowe). Utrzymanie "zapasu" wydajnościowego jest tym bardziej istotne, że duży odsetek incydentów naruszenia bezpieczeństwa stanowią obecnie ataki DoS i DDoS, znacząco zwiększające natężenie ruchu sieciowego i mogące blokować działanie mniej wydajnych rozwiązań IDS.

Na wydajność systemów IDS bezpośredni wpływ ma sposób, w jaki analizują one przesyłane pakiety. Standardowym sposobem rozpoznawania ataków jest porównywanie każdego z przesyłanych pakietów z tzw. sygnaturami ataków - zawartymi w systemie IDS wzorcami transmisji, charakteryzującymi konkretny atak. Rozwiązanie takie, chociaż skuteczne, nie sprawdza się jednak w przypadku wszystkich ataków. Istnieje wiele rodzajów ataków, które wymagają od systemu IDS umiejętności analizy nie tylko pojedynczych pakietów, ale również ciągów pakietów w ich rzeczywistej kolejności. Ataków, takich jak skanowanie portów, nie można rozpoznać analizując pojedyncze pakiety bez szerszego kontekstu. Dlatego współczesne rozwiązania IDS są wzbogacane o technologię stateful inspection, pozwalającą przechowywać w pamięci systemu informacje o realizowanych sesjach komunikacyjnych i identyfikować ataki o sygnaturach zawartych w większej liczbie pakietów (tzw. state-based signatures).